确保您的外发通信安全

传出代理管理器和 Tailscale 出口节点提供了一种通过安全通道路由 Unraid 出站通信的方式。这些工具对于绕过限制性防火墙、遵循网络策略或保护出站流量非常有用。虽然这些解决方案主要集中在 Unraid 系统通信上,但可以通过配置选项将其扩展到更广泛的网络。

有三种主要方法可以保护您的外发通信:

- 外发代理管理器 - 该工具通过代理服务器路由HTTP流量,使您能够安全管理和定向您的网络请求。

- Tailscale 出口节点 - 使用Tailscale 出口节点,您的所有流量都可通过Tailscale 的网状网络路由,确保设备间的安全连接。

- WireGuard VPN - 您还可以使用WireGuard VPN 通过商业VPN 提供商来路由流量,增加隐私和安全层。

外发代理管理器与Tailscale/WireGuard/VPN

| 使用场景 | 推荐工具 | 原因 |

|---|---|---|

| 绕过防火墙以进行 Unraid 系统更新 | 外发代理管理器 | 仅通过代理路由 Unraid 的系统流量;配置简单,最小。 |

| 使用网状网络保护所有外发流量 | %%Tailscaletailscale%% 出口节点 | 通过 %%Tailscaletailscale%% 的网状网络加密流量;现有 %%Tailscaletailscale%% 基础设施易于设置。 |

| 保护所有外发流量(系统范围) | %%WireGuardwireguard%% %%VPNvpn-tunnel%% | 加密并通过隧道将 Unraid (包括 Docker/VM) 的所有流量发送到商业 VPN 提供商。 |

| 隔离Docker或VM流量 | %%VPNvpn-tunnel%% 或容器代理 | 在容器/VM 级别配置 %%VPNvpn-tunnel%% 以进行细粒度控制。 |

| 从任何地方访问家庭网络 | %%Tailscaletailscale%% 出口节点 | 通过家庭网络路由流量以保证一致的IP和地理位置。 |

对于大多数用户来说,像 Tailscale 或 WireGuard 这样的解决方案更适合于完整系统的安全性和隐私保护。当您仅需要代理 Unraid 的 HTTP 请求时,请使用传出代理管理器。

设置代理服务器

要设置代理服务器:

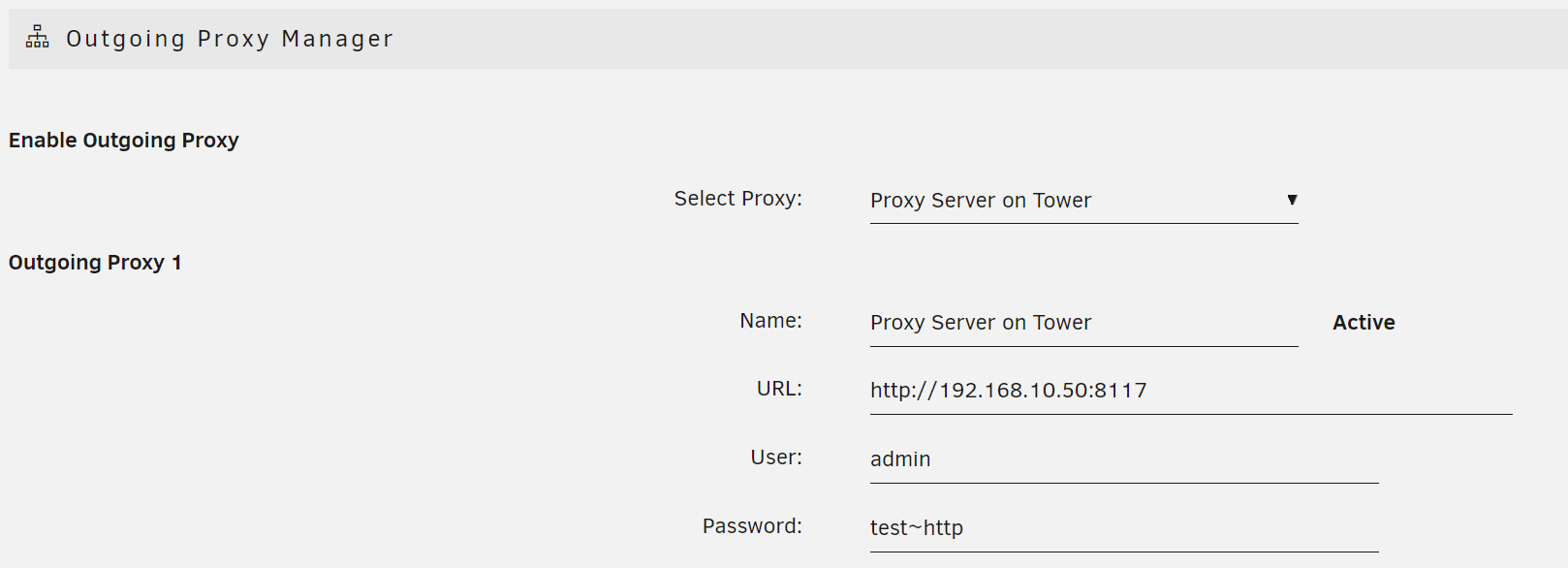

- 在WebGUI中导航到 设置 → 出站代理管理器 。

- 添加代理的名称、URL 和(如果需要)用户名/密码。

- 点击 应用。

- 从列表中选择新的代理并再次点击应用。

WebGUI 将自动使用所选择的代理进行出站系统流量。如果您有开着的网页终端或SSH会话,关闭并重新打开它们以应用新的代理设置。此使用是透明的——监控代理服务器日志以验证活动。

选择HTTP代理服务器

- 如果您的组织提供代理: 使用网络管理员提供的地址和凭据。

- 如果您需要自行设置:

- 由@ich777提供的代理服务器Docker容器经过测试并与Unraid运行良好。

- 您可以配置此容器通过 Unraid 的 WireGuard VPN 将流量路由到商业 VPN,或连接到其他基于 Docker 的 VPN 服务。

- 为了保证可靠性,将代理服务器托管在与 Unraid 分开的系统上,以确保在启动期间网络可用。

要监控代理流量,请转到代理主机系统上的Docker标签,选择代理服务器容器,并查看日志。

自动导入和插件兼容性

- 如果您之前使用过 代理编辑器 插件,在升级到带内置代理支持的 Unraid 7.0+ 时将自动移除。

config/go脚本或community.applications/proxy.cfg中的遗留代理设置将自动导入,并且旧文件将重命名以确保安全。

插件兼容性

- 使用PHP的

curl_init()函数的插件将自动使用外发代理。 - 使用

file_get_contents()的插件应迁移到curl_init()以实现代理兼容性。 - 对于命令行进程,优先使用

curl而非wget以支持代理。

有关插件开发和兼容性的更多信息,请访问文档中的插件部分。

Tailscale出口节点

Tailscale exit nodes offer a secure and modern way to route your Unraid server's outgoing traffic through another device on your Tailnet. This setup provides the security of a VPN while leveraging Tailscale's easy-to-use mesh networking, making it ideal for users who want encrypted outgoing traffic without the complexity of traditional VPNs.

配置Tailscale出口节点

要为服务器的外发流量设置Tailscale 出口节点:

- 从社区应用安装Tailscale插件,如果尚未安装。

- **在你的 Tailnet 上设置出口节点。**这可以是另一个 Unraid 服务器、Docker 容器或任何运行 Tailscale 的设备。

- 配置你的 Unraid 服务器以使用出口节点:

- 导航到设置 → Tailscale。

- 在使用出口节点字段中选择可用的出口节点。

- 点击 应用。

Docker容器出口节点

你还可以设置 Docker 容器,使其在 Unraid 服务器上充当 Tailscale 出口节点。

Docker容器出口节点

你还可以设置 Docker 容器,使其在 Unraid 服务器上充当 Tailscale 出口节点。

- 通过使用官方Tailscale Docker镜像部署Tailscale容器。

- 通过添加

--advertise-exit-node标志配置容器。 - 在您的Tailscale 管理控制台中批准出口节点。

- 选择容器作为Tailnet上其他设备的出口节点。

选择VPN提供商

选择合适的 VPN 提供商取决于您的优先事项——速度、隐私、易用性和支持。以下提供商在 Unraid 上支持良好,并提供强大的 WireGuard 集成:

选择VPN提供商

选择合适的 VPN 提供商取决于您的优先事项——速度、隐私、易用性和支持。以下提供商在 Unraid 上支持良好,并提供强大的 WireGuard 集成:

| 提供商 | 最佳用于 | 关键特性 | Unraid 中的支持 | 笔记 |

|---|---|---|---|---|

| NordVPN | 速度、隐私、价值 | 双NAT,无日志,全球网络 | 优秀 | NordLynx协议,速度快 |

| Surfshark | 预算,无限设备 | 无日志,无限连接,速度快 | 优秀 | 性价比高,设置简单 |

| ProtonVPN | 隐私,开源 | 双NAT,安全核心,无日志 | 优秀 | 开源,隐私强 |

| Mullvad | 匿名性,简单性 | 无个人信息,统一定价,开源 | 优秀 | 可用现金支付,无需邮箱 |

| PureVPN | 流媒体,灵活性 | 大型网络,轻松 Unraid 集成 | 良好 | 良好的支持,速度快 |

| CyberGhost | 流媒体,易用性 | 优化服务器,速度快 | 良好 | 用户友好型应用 |

| IVPN, OVPN, Windscribe | 小众需求 | 高级隐私,区域选择 | 良好 | 社区支持 |

选择一个本身支持WireGuard且具有强隐私政策的提供商。避免需要自定义客户端或专有协议的提供商。

测试Docker隧道

要验证您的Docker隧道是否工作正常且未泄露DNS或IP信息:

- 通过社区应用安装Firefox Docker容器。

- 将其网络类型设置为自定义:wgX(用您的隧道名称替换X)。

- 切换到高级视图,并将DNS提供商添加到额外参数(例如,

--dns=8.8.8.8)。 - 点击 应用。

- 启动Firefox并访问whatismyipaddress.com以验证您的IP地址与VPN服务器的国家匹配。

记录隧道名称(例如,wg0,wg1,wg2)。在配置 Docker 容器时您将需要此名称。 如果您的供应商在他们的配置中指定了 DNS 服务器,请记录下来以备后用。如果没有,请使用公共 DNS,例如8.8.8.8。

测试Docker隧道

要验证您的Docker隧道是否工作正常且未泄露DNS或IP信息:

- 您可能需要暂时禁用隧道以进行 Unraid 更新或插件安装。

- 一次只能有一个系统范围内的隧道处于活动状态。

- Unraid 忽略从导入的配置中获取的 DNS 设置。将 Unraid 的 DNS 设置为可靠的公共服务器(例如,

8.8.8.8,8.8.4.4)。 ::: - 应用更改并启动容器。

- 启动Firefox并访问whatismyipaddress.com以验证您的IP地址与VPN服务器的国家匹配。

- 访问dnsleaktest.com并确认仅检测到您的VPN的DNS服务器。

您可以将额外的容器分配到此隧道或创建多个隧道。

配置系统的VPN隧道访问

将所有 Unraid 流量通过商业 VPN 路由:

- 从您的提供商下载WireGuard配置。

- 在设置 → VPN管理器中,选择导入配置并上传文件。

- 可以选择重命名隧道。

- 点击 应用。

- 启动Firefox并访问whatismyipaddress.com以验证您的IP地址与VPN服务器的国家匹配。

- WireGuard VPN隧道访问 - 本社区讨论聚焦于通过商业WireGuard VPN提供商路由Docker容器或系统全局流量。它包括实际设置示例、DNS泄漏测试提示和出站隧道故障排除建议。

- Dynamix WireGuard 插件主题 - 这是 Dynamix WireGuard 插件的官方主题。它涵盖了插件更新、功能请求、错误报告以及与 Unraid 内置 WireGuard 支持相关的一般问题和答案。

- WireGuard快速入门 - 为设置到Unraid的入站WireGuard VPN连接提供的分步骤指南。此资源包括配置演练、对等设置说明以及远程访问提示。

测试系统隧道

- 安装Firefox Docker容器。

- 接受所有默认设置。

- 启动 Firefox 并访问whatismyipaddress.com。您的 IP 地址应与您的 VPN 提供商的位置匹配。

支持和社区资源

欲获取最新指导、故障排除帮助和社区建议,请访问Unraid论坛上的以下资源:

-

WireGuard VPN隧道访问 - 本社区讨论聚焦于通过商业WireGuard VPN提供商路由Docker容器或系统全局流量。它包括实际设置示例、DNS泄漏测试提示和出站隧道故障排除建议。

-

Dynamix WireGuard 插件主题 - 这是 Dynamix WireGuard 插件的官方主题。它涵盖了插件更新、功能请求、错误报告以及与 Unraid 内置 WireGuard 支持相关的一般问题和答案。

-

WireGuard快速入门 - 为设置到Unraid的入站WireGuard VPN连接提供的分步骤指南。此资源包括配置演练、对等设置说明以及远程访问提示。

* "WireGuard"及其标志是Jason A. Donenfeld的注册商标。