WireGuard

Bien que Tailscale offre une expérience conviviale pour la plupart des utilisateurs, WireGuard est une solution VPN robuste intégrée dans Unraid qui brille dans des scénarios avancés de mise en réseau spécifiques. Il est particulièrement utile lorsque vous avez besoin d'un contrôle détaillé sur le routage du VPN ou que vous nécessitez des connexions serveur à serveur ou LAN à LAN sans dépendre de services tiers. Voici quelques scénarios clés où WireGuard excelle.

Quand choisir WireGuard

| Scénario | Pourquoi choisir WireGuard ? |

|---|---|

| Configuration avancée | Permet des configurations VPN Tunnel personnalisées et une intégration avec l'infrastructure réseau existante |

| Tunnels serveur-à-serveur | Vous permet de créer des liens cryptés persistants entre les serveurs Unraid |

| Intégration LAN-à-LAN | Connecte des réseaux entiers sans impliquer de services intermédiaires |

| Tâches à forte bande passante | Offre un minimum de surcharge de protocole pour un débit maximal |

Pour la plupart des utilisateurs, Tailscale peut accomplir tout ce que WireGuard peut faire, souvent plus facilement. Il ne nécessite généralement pas de redirection de port ni de configuration manuelle. Cependant, si vous avez besoin de configurations VPN avancées et personnalisées ou avez des exigences de compatibilité spécifiques, opter pour WireGuard peut être une meilleure option pour certains.

Types de connexion et cas d'utilisation

Connaître les types de connexion dans WireGuard peut vous aider à décider si c'est le bon choix :

| Type de connexion | Cas d'utilisation réel |

|---|---|

| Accès à distance au serveur | Accédez à l'Unraid WebGUI, aux conteneurs Docker, aux VMs et aux partages réseau à distance. |

| Accès à distance au LAN | Accédez à tous les appareils de votre réseau local à distance comme si vous étiez sur le réseau local. |

| Accès serveur à serveur | Connectez en toute sécurité deux serveurs Unraid pour le partage de données ou la sauvegarde. |

| Accès LAN-à-LAN | Connectez sans interruption deux LAN entiers pour une communication fluide entre réseaux. |

| Accès serveur hub & spoke | Permettre à plusieurs clients VPN de se connecter entre eux via le serveur. |

| Accès LAN hub & spoke | Permet la communication entre plusieurs LAN via un serveur central. |

| Accès VPN tunnelisé | Dirigez des conteneurs Docker spécifiques et VMs via un fournisseur de VPN commercial WireGuard. |

| Accès en tunnel à distance | Routez de manière sécurisée tout votre trafic Internet via votre serveur Unraid lorsque vous êtes sur des réseaux non sécurisés. |

Configuration de WireGuard sur Unraid

:::note[Prerequisites]

- DDNS (DNS Dynamique): Configurez DDNS pour un accès fiable si votre IP publique change. Les options populaires incluent Cloudflare (nécessite la propriété d'un domaine), No-IP ou DuckDNS (gratuit mais peut connaître des pannes occasionnelles).

- Configuration du routeur :

- Logiciel client : Installez WireGuard sur vos appareils (Windows, macOS, iOS, Android).

:::

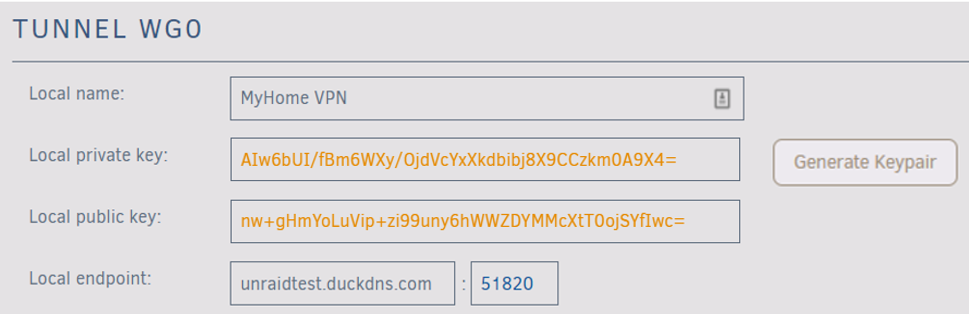

Étape 1 : Générer des clés

- Accédez à Paramètres → Gestion des VPN.

- Nommez votre tunnel (par exemple, "VPN Maison").

- Cliquez sur Générer une paire de clés pour créer des clés publiques/privées.

Stockez la clé privée en toute sécurité car elle offre un accès complet au réseau.

Étape 2 : Configurez votre point d'extrémité

- Pour les utilisateurs de DDNS : Remplacez l'IP dans Point d'extrémité local par votre URL DDNS (par exemple,

myhome.duckdns.org). - Conservez le port par défaut (

51820) sauf s'il entre en conflit avec des services existants.

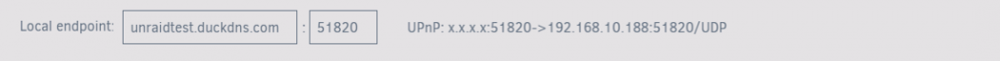

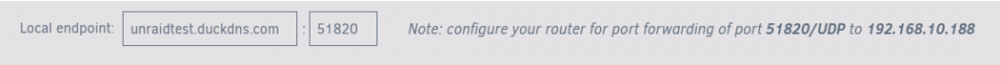

Étape 3 : Configurer le transfert de port

- Utilisateurs de UPnP : Unraid transférera automatiquement les ports si activé dans Paramètres → Accès à la gestion.

- Configuration manuelle : Si UPnP n'est pas disponible :

- Connectez-vous à votre routeur.

- Rediriger le port UDP

51820vers l'IP LAN de votre serveur Unraid. - Utilisez le même port pour les paramètres externes et internes.

Étape 4 : Activez votre tunnel

- Basculer sur Actif pour activer WireGuard.

- Activez Démarrage automatique pour exécuter WireGuard au démarrage.

- Accès de confiance uniquement : L'accès VPN est similaire à l'accès physique au réseau, autorisez donc uniquement les appareils de confiance.

- Gestion des clés : Ne partagez jamais de clés privées ; traitez-les comme des mots de passe.

- Segmentation réseau : Pour des configurations complexes (Docker/VMs personnalisés), isolez le trafic VPN à l'aide de VLANs ou de sous-réseaux séparés.

- Audits réguliers : Examinez les appareils connectés et les autorisations d'accès tous les trimestres.

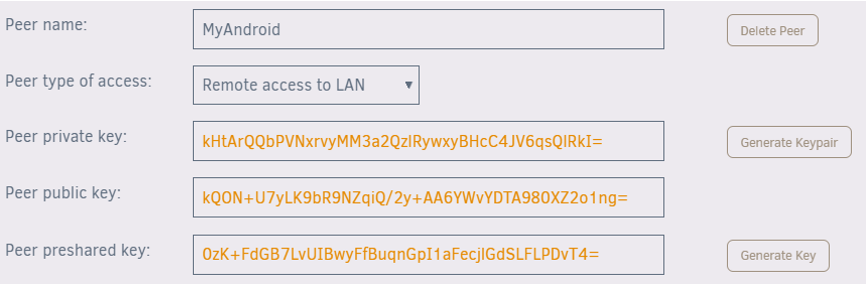

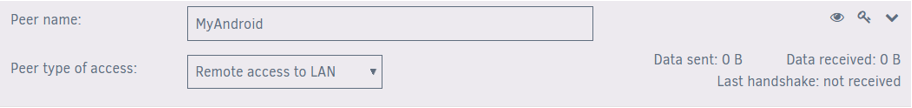

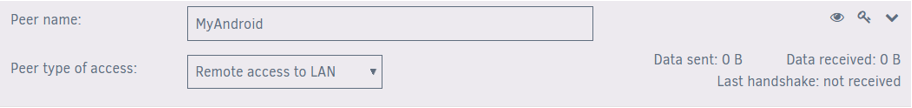

Définir un pair (client)

Un pair est un appareil client - comme un téléphone, un ordinateur portable ou un autre serveur - qui se connecte à votre VPN Unraid WireGuard. Définir un pair signifie créer une identité unique et sécuriser des clés pour cet appareil.

- Sélectionnez Ajouter un pair.

- Nommez le pair (par exemple, MonAndroid).

- Choisissez le type de connexion initial pour un accès complet au réseau, généralement Accès à distance au LAN.

- Cliquez sur Générer une paire de clés pour créer des clés publiques et privées. Conservez la clé privée en sécurité.

- Facultativement, générez une clé pré-partagée pour une sécurité supplémentaire.

- Cliquez sur Appliquer.

Bien que les pairs puissent générer leurs propres clés, laisser Unraid générer les clés simplifie la configuration en fournissant des fichiers de configuration complets.

Ajouter un nouveau pair peut temporairement désactiver le tunnel WireGuard, ce qui peut interrompre votre connexion. Assurez-vous d'avoir accès local à votre serveur avant de faire des changements.

Configuration d'un pair (client)

- Appareil mobile

- Autres appareils

- Sélectionnez l'icône œil

pour voir la configuration du pair.

- Dans l'application mobile WireGuard, choisissez Créer à partir d'un code QR et scannez le code QR.

- Nommez la connexion et connectez. Le tunnel VPN devrait démarrer rapidement.

- Gardez le code QR privé - quiconque le possède peut accéder à votre VPN.

- Sélectionnez l'icône œil

pour voir la configuration du pair.

- Téléchargez le fichier de configuration.

- Transférez-le en toute sécurité vers l'appareil client (par exemple, via un e-mail de confiance ou un stockage cloud).

- Décompressez et importez la configuration dans le client WireGuard.

- Protégez ce fichier pour éviter un accès VPN non autorisé.

Configurations à éviter

- Accédez aux appareils en utilisant des adresses IP ou des noms de domaine complets (par exemple,

yourpersonalhash.unraid.net).

WireGuard est conçu pour être peu intrusif - si quelque chose ne fonctionne pas, il ne fournira pas de messages d'erreur. Pour dépanner efficacement, vous devriez vérifier systématiquement chaque aspect de votre configuration.

- ✅ Le tunnel est actif à la fois sur Unraid et sur les appareils clients. ("Actif" signifie que le tunnel a démarré mais n'est pas nécessairement connecté.)

- Allez dans Paramètres → Gestion des VPN dans Unraid.

- Basculer du mode Basique au mode Avancé.

- Entrez l'adresse IP de votre serveur DNS préféré dans le champ Serveur DNS pair.

- Sauvegardez les modifications et mettez à jour le fichier de configuration du client.

- ✅ L'URL DDNS pointe vers votre IP publique actuelle et est définie dans Point d'extrémité local.

- L'adresse IP de votre routeur LAN.

- Serveurs DNS publics comme

8.8.8.8.

Cette configuration est particulièrement importante pour le mode Accès en tunnel à distance, où le serveur DNS d'origine du client peut être inaccessible.

Réseaux complexes

Pour la plupart des utilisateurs, le réglage par défaut Utiliser NAT fonctionne dès le départ et permet l'accès à Unraid et à la plupart des appareils du réseau local. Cependant, si vous utilisez des conteneurs Docker avec des adresses IP personnalisées ou des VMs avec des exigences réseau strictes,

- Dans votre configuration de tunnel WireGuard, réglez Utiliser NAT sur Non.

- Sur votre routeur, ajoutez une route statique pour le réseau de tunnel WireGuard (par exemple,

10.253.0.0/24) pointant vers l'IP de votre serveur Unraid. - Dans Paramètres → Paramètres Docker, réglez Accès hôte aux réseaux personnalisés sur Activé.

Configurations à éviter

| Paramètre d'utilisation de NAT | Accès hôte aux réseaux personnalisés | Serveur & Dockers (Pont/hôte) | Machines virtuelles & autres systèmes LAN | Dockers avec IP personnalisée | Notes |

|---|---|---|---|---|---|

| Oui | Désactivé (Route statique optionnelle) | Accessible | Accessible | Non accessible | Configuration réseau simple; recommandé pour la plupart des utilisateurs |

| Oui | Activé (Route statique optionnelle) | Accessible | Non accessible | Non accessible | Évitez cette configuration |

| Non | Désactivé (Aucune route statique) | Accessible | Non accessible | Non accessible | Évitez; nécessite une route statique pour fonctionner correctement |

| Non | Désactivé (Avec route statique) | Accessible | Accessible | Non accessible | Presque correct; activez l'accès hôte aux réseaux personnalisés |

| Non | Activé (Avec route statique) | Accessible | Accessible | Accessible | Configuration recommandée pour les réseaux complexes |

Dépannage de WireGuard

WireGuard est conçu pour être peu intrusif - si quelque chose ne fonctionne pas, il ne fournira pas de messages d'erreur. Pour dépanner efficacement, vous devriez vérifier systématiquement chaque aspect de votre configuration.

Liste de vérification de connexion

- ✅ Le tunnel est actif à la fois sur Unraid et sur les appareils clients. ("Actif" signifie que le tunnel a démarré mais n'est pas nécessairement connecté.)

- ✅ L'URL DDNS pointe vers votre IP publique actuelle et est définie dans Point d'extrémité local.

- ✅ Le port UDP correct est transféré de votre routeur vers Unraid, correspondant au port de l'endpoint local.

- ✅ Les clients disposent des derniers fichiers de configuration après des modifications côté serveur.

- ✅ Les modifications sont enregistrées avant de visualiser ou de distribuer les configurations de pairs (codes QR/fichiers).

Suggestions supplémentaires de dépannage

Conseils pour la première configuration - Cliquez pour développer/réduire

Si vous configurez WireGuard pour la première fois, ces conseils peuvent vous aider à éviter les pièges courants :

- Configurez votre premier client en utilisant un appareil mobile sur des données cellulaires (pas en Wi-Fi) pour écarter les problèmes de réseau local.

- Utilisez la méthode du code QR pour le transfert de configuration le plus simple.

Problèmes de connexion et de poignée de main - Cliquez pour développer/réduire

Si vous ne voyez pas de poignée de main ou ne pouvez pas vous connecter, essayez ces vérifications ciblées :

- Si vous ne voyez pas de poignée de main, essayez de générer du trafic (par exemple, pinger le serveur) pour déclencher la connexion.

- Désactivez les fonctionnalités d'économie d'énergie, de gestion des données ou d'économie de batterie sur les clients mobiles, car cela peut interférer avec le fonctionnement du VPN.

- Assurez-vous que les réseaux client et serveur utilisent des sous-réseaux différents (par exemple, évitez que les deux utilisent

192.168.1.0/24). - Si vous utilisez Cloudflare pour le DDNS, définissez le statut du proxy sur DNS uniquement (pas Proxied). Laissez le temps aux changements DNS de se propager.

- Si vous pouvez vous connecter depuis certains endroits mais pas d'autres, le réseau distant peut bloquer le trafic UDP. WireGuard ne prend actuellement pas en charge TCP en tant que solution de repli.

Conflits réseau avancés - Cliquez pour développer/réduire

Si votre configuration réseau est plus complexe, ou si vous suspectez un conflit IP, consultez ces étapes avancées de dépannage :

- En mode Avancé, confirmez que votre pool de réseau de tunnel local ne chevauche aucun réseau existant de chaque côté. S'il y a un conflit, passez à un sous-réseau privé différent (par exemple,

10.10.10.0/24). - Pour les conteneurs Docker avec IPs personnalisées ou VMs avec des exigences strictes, voir la section Réseaux complexes.

Récupération d'urgence - Cliquez pour développer/réduire

* "WireGuard" et le logo "WireGuard" sont des marques déposées de Jason A. Donenfeld.