Sécurisez vos communications sortantes

Le gestionnaire de proxy sortant et les nœuds de sortie de Tailscale offrent un moyen de router les communications sortantes d'Unraid à travers des canaux sécurisés. Ces outils sont utiles pour contourner les pare-feu restrictifs, adhérer aux politiques réseau ou protéger votre trafic sortant. Bien que ces solutions se concentrent principalement sur le trafic système d'Unraid, des options de configuration permettent d'étendre leur couverture à votre réseau plus large.

Il existe trois principales méthodes pour sécuriser vos communications sortantes :

- Gestionnaire de Proxy Sortant - Cet outil redirige le trafic HTTP via un serveur proxy, vous permettant de gérer et de diriger vos requêtes web en toute sécurité.

- Points de sortie Tailscale - Avec les points de sortie Tailscale, tout votre trafic peut être acheminé par le réseau maillé de Tailscale, assurant une connexion sécurisée entre vos appareils.

- WireGuard VPN - Vous pouvez également utiliser WireGuard VPN pour acheminer votre trafic par des fournisseurs de VPN commerciaux, ajoutant une couche supplémentaire de confidentialité et de sécurité.

Gestionnaire de Proxy Sortant vs. Tailscale/WireGuard/VPN

| Cas d'utilisation | Outil recommandé | Pourquoi |

|---|---|---|

| Contourner le pare-feu pour les mises à jour système d'Unraid | Gestionnaire de Proxy Sortant | Redirige uniquement le trafic système d'Unraid via un proxy ; configuration simple et minimale. |

| Sécurisez tout le trafic sortant avec une mise en réseau maillée | Points de sortie Tailscale | Crypte le trafic via le réseau maillé de Tailscale ; configuration facile avec l'infrastructure Tailscale existante. |

| Sécurisez tout le trafic sortant (à l'échelle du système) | WireGuard VPN | Crypte et canalise tout le trafic d'Unraid (y compris Docker/VMs) vers des fournisseurs de VPN commerciaux. |

| Isoler le trafic Docker ou VM | VPN ou proxy de conteneur | Configurez le VPN au niveau du conteneur/VM pour un contrôle granulaire. |

| Accédez au réseau domestique de n'importe où | Points de sortie Tailscale | Acheminer le trafic via votre réseau domestique pour une IP et une géolocalisation cohérentes. |

Pour la plupart des utilisateurs, des solutions comme Tailscale ou WireGuard sont préférées pour une sécurité et une confidentialité totales du système. Utilisez le Gestionnaire de Proxy Sortant lorsque vous avez seulement besoin de proxy les requêtes HTTP d'Unraid.

Configurer un serveur proxy

Pour configurer un serveur proxy :

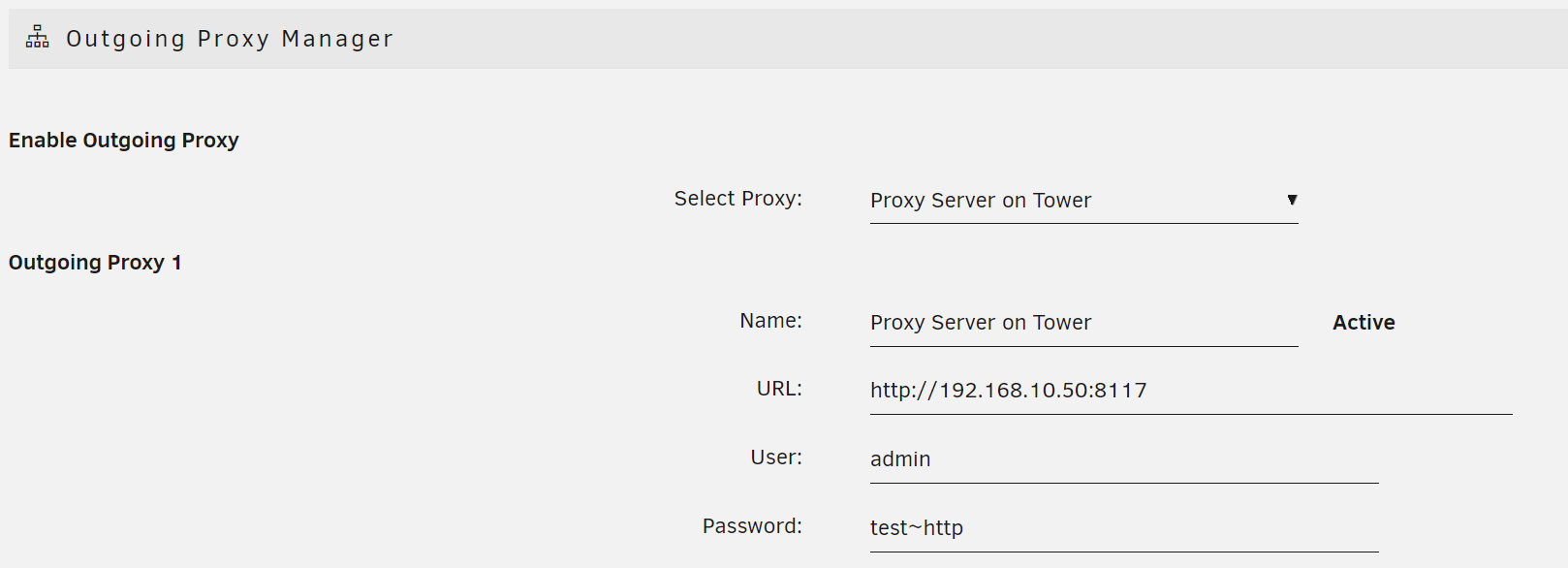

- Accédez à Settings → Outgoing Proxy Manager dans le WebGUI.

- Ajoutez le nom, l'URL de votre proxy, et (si nécessaire) le nom d'utilisateur/mot de passe.

- Cliquez sur Appliquer.

- Sélectionnez votre nouveau proxy dans la liste et cliquez à nouveau sur Appliquer.

Le WebGUI utilisera automatiquement le proxy sélectionné pour le trafic système sortant. Si vous avez des terminaux web ouverts ou des sessions SSH, fermez-les et rouvrez-les pour appliquer les nouveaux paramètres proxy. Cette utilisation est transparente—surveillez les journaux du serveur proxy pour vérifier l'activité.

Choisir un serveur proxy HTTP

- Si votre organisation fournit un proxy : Utilisez l'adresse et les identifiants délivrés par votre administrateur réseau.

- Si vous devez configurer le vôtre :

- Le conteneur Docker de serveur proxy par @ich777 est testé et fonctionne bien avec Unraid.

- Vous pouvez configurer ce conteneur pour faire passer le trafic par un VPN commercial en utilisant Unraid's WireGuard VPN ou le connecter à un autre service VPN basé sur Docker.

- Pour plus de fiabilité, hébergez le serveur proxy sur un système séparé d'Unraid pour assurer la disponibilité du réseau au démarrage.

Pour surveiller le trafic proxy, allez sur l'onglet Docker sur le système hôte proxy, sélectionnez le conteneur Proxy Server, et consultez les Journaux.

Importation automatique et compatibilité des plugins

- Si vous utilisiez précédemment le plugin Proxy Editor, il sera automatiquement supprimé lors de la mise à niveau vers Unraid 7.0+ avec la prise en charge intégrée du proxy.

- Les paramètres de proxy hérités dans votre script

config/goou danscommunity.applications/proxy.cfgseront importés automatiquement, et les anciens fichiers seront renommés pour des raisons de sécurité.

Compatibilité des plugins

- Les plugins utilisant la fonction

curl_init()de PHP utiliseront automatiquement le proxy sortant. - Les plugins utilisant

file_get_contents()devraient migrer verscurl_init()pour la compatibilité avec le proxy. - Pour les processus en ligne de commande, préférez

curlàwgetpour la prise en charge du proxy.

Pour plus d'informations sur le développement et la compatibilité des plugins, visitez la section Plugins de la documentation.

Points de sortie Tailscale

Tailscale exit nodes offer a secure and modern way to route your Unraid server's outgoing traffic through another device on your Tailnet. This setup provides the security of a VPN while leveraging Tailscale's easy-to-use mesh networking, making it ideal for users who want encrypted outgoing traffic without the complexity of traditional VPNs.

Configuration des points de sortie Tailscale

Pour configurer un point de sortie Tailscale pour le trafic sortant de votre serveur :

- Installez le plugin Tailscale depuis Community Applications s'il n'est pas déjà installé.

- Configurez un nœud de sortie sur votre Tailnet. **Cela peut être un autre serveur Unraid, un conteneur Docker, ou tout appareil exécutant Tailscale.

- Configurez votre serveur Unraid pour utiliser le point de sortie :

- Accédez à Settings → Tailscale.

- Dans le champ Utiliser le point de sortie, sélectionnez votre point de sortie disponible.

- Cliquez sur Appliquer.

Points de sortie des conteneurs Docker

Vous pouvez également configurer un conteneur Docker pour fonctionner comme un point de sortie Tailscale sur votre serveur Unraid.

Points de sortie des conteneurs Docker

Vous pouvez également configurer un conteneur Docker pour fonctionner comme un point de sortie Tailscale sur votre serveur Unraid.

- Déployez un conteneur Tailscale en utilisant l'image Docker officielle Tailscale.

- Configurez le conteneur en ajoutant l'option

--advertise-exit-node. - Approuvez le point de sortie dans votre console d'administration Tailscale.

- Sélectionnez le conteneur comme point de sortie pour vos autres appareils sur le Tailnet.

Choisir un fournisseur de VPN

Le choix du bon fournisseur VPN dépend de vos priorités : vitesse, confidentialité, facilité d'utilisation et support. Les fournisseurs suivants sont bien pris en charge par Unraid et offrent une forte intégration WireGuard :

Choisir un fournisseur de VPN

Le choix du bon fournisseur VPN dépend de vos priorités : vitesse, confidentialité, facilité d'utilisation et support. Les fournisseurs suivants sont bien pris en charge par Unraid et offrent une forte intégration WireGuard :

| Fournisseur | Idéal pour | Caractéristiques clés | Support dans Unraid | Notes |

|---|---|---|---|---|

| NordVPN | Vitesse, confidentialité, valeur | Double NAT, pas de logs, réseau mondial | Excellent | Protocole NordLynx, rapide |

| Surfshark | Budget, appareils illimités | Pas de logs, liaisons illimitées, vitesses rapides | Excellent | Grande valeur, installation facile |

| ProtonVPN | Confidentialité, open-source | Double NAT, Secure Core, pas de logs | Excellent | Open-source, forte confidentialité |

| Mullvad | Anonymat, simplicité | Aucune info personnelle, tarifs fixes, open-source | Excellent | Payer en espèces, pas de courriel |

| PureVPN | Streaming, flexibilité | Grand réseau, intégration Unraid facile | Bien | Bon support, vitesses rapides |

| CyberGhost | Streaming, facilité d'utilisation | Serveurs optimisés, vitesses rapides | Bien | Applications conviviales |

| IVPN, OVPN, Windscribe | Besoins spécifiques | Confidentialité avancée, options régionales | Bien | Supporté par la communauté |

Choisissez un fournisseur avec un support natif WireGuard et des politiques de confidentialité solides. Évitez les fournisseurs nécessitant des clients personnalisés ou des protocoles propriétaires.

Test du tunnel Docker

Pour vérifier que votre tunnel Docker fonctionne et ne fuit aucune donnée DNS ou IP :

- Installez un conteneur Docker Firefox via Community Applications.

- Réglez son Type de réseau sur Personnalisé : wgX (remplacez X par le nom de votre tunnel).

- Basculez en vue Avancée et ajoutez votre fournisseur DNS aux Paramètres supplémentaires (par ex. :

--dns=8.8.8.8). - Cliquez sur Appliquer.

- Lancez Firefox et visitez whatismyipaddress.com pour vérifier que votre adresse IP correspond au pays du serveur VPN.

Notez le nom du tunnel (par ex., wg0, wg1, wg2). Vous en aurez besoin lors de la configuration des conteneurs Docker.

Si votre fournisseur spécifie un serveur DNS dans leur configuration, enregistrez-le pour une utilisation ultérieure. Sinon, utilisez un DNS public comme 8.8.8.8.

Test du tunnel Docker

Pour vérifier que votre tunnel Docker fonctionne et ne fuit aucune donnée DNS ou IP :

- Vous devrez peut-être désactiver temporairement le tunnel pour les mises à jour d'Unraid ou les installations de plugins.

- Un seul tunnel système à l'échelle peut être actif à la fois.

- Unraid ignore les paramètres DNS de la configuration importée. Définissez le DNS d'Unraid sur un serveur public fiable (par ex.,

8.8.8.8,8.8.4.4). ::: - Appliquez les modifications et démarrez le conteneur.

- Lancez Firefox et visitez whatismyipaddress.com pour vérifier que votre adresse IP correspond au pays du serveur VPN.

- Visitez dnsleaktest.com et confirmez que seuls les serveurs DNS de votre VPN sont détectés.

Vous pouvez assigner d'autres conteneurs à ce tunnel ou créer plusieurs tunnels.

Configurer un accès VPN en tunnel pour le système

Pour faire passer tout le trafic Unraid par un VPN commercial :

- Téléchargez la configuration WireGuard de votre fournisseur.

- Dans Settings → VPN Manager, sélectionnez Importer la configuration et téléchargez le fichier.

- Optionnel : Renommez le tunnel.

- Cliquez sur Appliquer.

- Lancez Firefox et visitez whatismyipaddress.com pour vérifier que votre adresse IP correspond au pays du serveur VPN.

- Accès Tunnelé WireGuard VPN - Cette discussion communautaire se concentre sur l'acheminement des conteneurs Docker ou du trafic à l'échelle système via des fournisseurs VPN commerciaux WireGuard. Elle inclut des exemples de configuration réels, des conseils pour tester les fuites DNS, et des conseils de dépannage pour les tunnels sortants.

- Fil de discussion sur le plugin Dynamix WireGuard - Il s'agit du fil de discussion officiel pour le plugin Dynamix WireGuard. Il couvre les mises à jour du plugin, les demandes de fonctionnalités, les rapports de bugs, et des questions générales et réponses relatives au support intégré de WireGuard dans Unraid.

- Démarrage Rapide WireGuard - Un guide étape par étape pour configurer des connexions VPN WireGuard entrantes vers Unraid. Cette ressource inclut des guides de configuration, des instructions de configuration des pairs, et des conseils pour l'accès à distance.

Tester le tunnel système

- Installez le conteneur Docker Firefox.

- Acceptez tous les paramètres par défaut.

- Lancez Firefox et visitez whatismyipaddress.com. Votre adresse IP doit correspondre à l'emplacement de votre fournisseur VPN.

Ressources de soutien et communautaires

Pour des conseils, une assistance en matière de dépannage et des astuces de la communauté à jour, visitez les ressources suivantes sur les forums Unraid:

-

Accès Tunnelé WireGuard VPN - Cette discussion communautaire se concentre sur l'acheminement des conteneurs Docker ou du trafic à l'échelle système via des fournisseurs VPN commerciaux WireGuard. Elle inclut des exemples de configuration réels, des conseils pour tester les fuites DNS, et des conseils de dépannage pour les tunnels sortants.

-

Fil de discussion sur le plugin Dynamix WireGuard - Il s'agit du fil de discussion officiel pour le plugin Dynamix WireGuard. Il couvre les mises à jour du plugin, les demandes de fonctionnalités, les rapports de bugs, et des questions générales et réponses relatives au support intégré de WireGuard dans Unraid.

-

Démarrage Rapide WireGuard - Un guide étape par étape pour configurer des connexions VPN WireGuard entrantes vers Unraid. Cette ressource inclut des guides de configuration, des instructions de configuration des pairs, et des conseils pour l'accès à distance.

* "WireGuard" et le logo "WireGuard" sont des marques déposées de Jason A. Donenfeld.