WireGuard

Aunque Tailscale proporciona una experiencia amigable para la mayoría, WireGuard es una solución de VPN integrada robusta en Unraid que destaca en escenarios de redes avanzados específicos. Es particularmente útil cuando se necesita un control detallado sobre la ruta de la VPN o se requieren conexiones de servidor a servidor o LAN a LAN sin depender de servicios de terceros. A continuación, se describen los escenarios clave donde WireGuard sobresale.

Cuándo elegir WireGuard

| Escenario | ¿Por qué elegir WireGuard? |

|---|---|

| Configuración avanzada | Permite configuraciones personalizadas de VPN Tunnel e integración con la infraestructura de red existente |

| Túneles de servidor a servidor | Le permite crear enlaces cifrados persistentes entre servidores Unraid |

| Integración de LAN a LAN | Conecta redes enteras sin involucrar servicios intermediarios |

| Tareas intensivas de ancho de banda | Ofrece una sobrecarga mínima del protocolo para un rendimiento máximo |

Para la mayoría de los usuarios, Tailscale puede lograr todo lo que WireGuard puede hacer, a menudo de manera más fácil. Normalmente no requiere reenvío de puertos ni configuración manual. Sin embargo, si necesitas configuraciones VPN avanzadas y personalizadas o tienes requerimientos específicos de compatibilidad, elegir WireGuard podría ser una mejor opción para algunos.

Tipos de conexión y casos de uso

Conocer los tipos de conexión en WireGuard puede ayudarlo a decidir si es adecuado para usted:

| Tipo de conexión | Caso de uso real |

|---|---|

| Acceso remoto al servidor | Accede a Unraid WebGUI, contenedores Docker, VMs y recursos compartidos de red de forma remota. |

| Acceso remoto a LAN | Acceda a todos los dispositivos en su LAN de forma remota como si estuviera en la red local. |

| Acceso de servidor a servidor | Conecte de manera segura dos servidores Unraid para compartir datos o realizar copias de seguridad. |

| Acceso LAN a LAN | Conectar sin problemas dos LAN completas para una comunicación fluida entre redes. |

| Acceso hub & spoke del servidor | Permitir que varios clientes VPN se conecten entre sí a través del servidor. |

| Acceso de concentración y irradiación LAN | Habilitar la comunicación entre múltiples LANs a través de un servidor central. |

| Acceso VPN tunelizado | Dirige contenedores Docker específicos y VMs a través de un proveedor de VPN comercial WireGuard. |

| Acceso remoto tunelizado | Encamine de manera segura todo su tráfico de internet a través de su servidor Unraid cuando esté en redes no confiables. |

Configuración de WireGuard en Unraid

:::note[Prerequisites]

- DNS Dinámico: Configura DDNS para acceso confiable si tu IP pública cambia. Opciones populares incluyen Cloudflare (requiere propiedad del dominio), No-IP o DuckDNS (gratis pero puede experimentar cortes ocasionales).

- Configuración del router:

- Software del cliente: Instale WireGuard en sus dispositivos (Windows, macOS, iOS, Android).

:::

Paso 1: Generar claves

- Vaya a Configuración → Administrador de VPN.

- Nombre su túnel (por ejemplo, "VPN Hogar").

- Haga clic en Generar par de claves para crear claves públicas/privadas.

Guarde la clave privada de forma segura ya que proporciona acceso completo a la red.

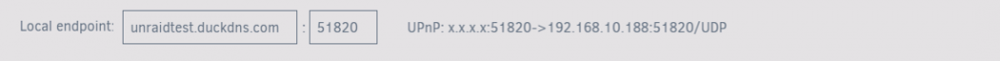

Paso 2: Configure su punto final

- Para usuarios de DDNS: Reemplace la IP en Punto final local con su URL de DDNS (por ejemplo,

mihogar.duckdns.org). - Mantenga el puerto predeterminado (

51820) a menos que entre en conflicto con servicios existentes.

Paso 3: Configure el reenvío de puertos

- Usuarios de UPnP: Unraid reenviará automáticamente los puertos si está habilitado en Configuración → Acceso de Gestión.

- Configuración manual: Si UPnP no está disponible:

- Ingrese a su router.

- Reenvíe el puerto UDP

51820a la IP LAN de su servidor Unraid. - Utilice el mismo puerto para configuraciones externas e internas.

Paso 4: Active su túnel

- Alternar Activo para habilitar WireGuard.

- Habilite Inicio automático para ejecutar WireGuard al inicio.

- Acceso solo seguro: El acceso VPN es similar al acceso físico a la red, así que solo autorice dispositivos de confianza.

- Gestión de claves: Nunca comparta claves privadas; trátelas como contraseñas.

- Segmentación de la red: Para configuraciones complejas (contener Docker personalizados/VMs), aisle el tráfico VPN usando VLANs o subredes separadas.

- Auditorías regulares: Revise dispositivos conectados y permisos de acceso trimestralmente.

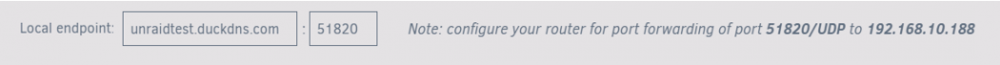

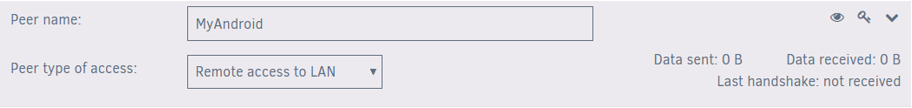

Definiendo un par (cliente)

Un par es un dispositivo cliente - como un teléfono, portátil u otro servidor - que se conecta a tu VPN WireGuard de Unraid. Definir un par significa crear una identidad única y asegurar claves para ese dispositivo.

- Seleccione Agregar par.

- Nombre el par (por ejemplo, MiAndroid).

- Elija el tipo de conexión inicial para un acceso completo a la red, generalmente Acceso remoto a LAN.

- Haz clic en Generar Par de Claves para crear claves públicas y privadas. Mantén la clave privada segura.

- Opcionalmente, genere una clave precompartida para mayor seguridad.

- Haga clic en Aplicar.

Mientras los pares pueden generar sus propias claves, dejar que Unraid las genere simplifica la configuración al proporcionar archivos de configuración completos.

Agregar un nuevo par puede deshabilitar temporalmente el túnel de WireGuard, lo que puede interrumpir tu conexión. Asegúrate de tener acceso local a tu servidor antes de realizar cambios.

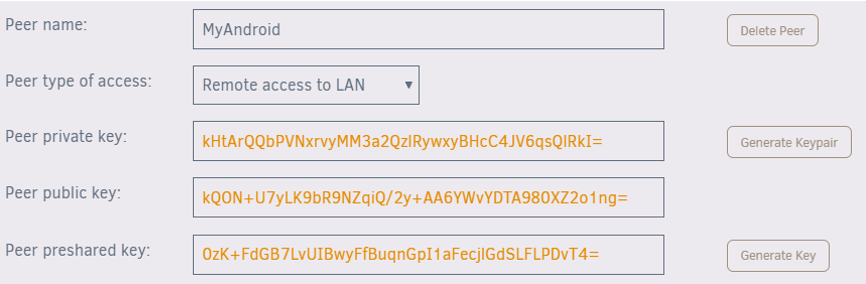

Configuración de un par (cliente)

- Dispositivo móvil

- Otros dispositivos

- Seleccione el icono

para ver la configuración del par.

- En la aplicación móvil WireGuard, elija Crear desde código QR y escanee el código QR.

- Nombre la conexión y conéctese. El VPN tunnel debería iniciarse rápidamente.

- Mantenga el código QR privado: cualquiera que lo tenga puede acceder a su VPN.

- Seleccione el icono

para ver la configuración del par.

- Descargue el archivo de configuración.

- Transfiera de forma segura al dispositivo cliente (por ejemplo, mediante correo electrónico o almacenamiento en la nube de confianza).

- Descomprima e importe la configuración en el cliente WireGuard.

- Proteja este archivo para evitar el acceso no autorizado a la VPN.

Configuraciones a evitar

- Acceda a dispositivos utilizando direcciones IP o nombres de dominio completamente calificados (por ejemplo,

tuHashPersonal.unraid.net).

WireGuard está diseñado para ser discreto: si algo no funciona, no proporcionará mensajes de error. Para solucionar problemas de manera efectiva, debes revisar sistemáticamente cada aspecto de tu configuración.

- ✅ El túnel está activo tanto en Unraid como en dispositivos cliente. ("Activo" significa que el túnel ha comenzado pero no necesariamente está conectado.)

- Vaya a Configuración → Administrador de VPN en Unraid.

- Cambie de Básico a Avanzado modo.

- Ingrese la dirección IP de su servidor DNS preferido en el campo Servidor DNS del par.

- Guarde los cambios y actualice el archivo de configuración del cliente.

- ✅ La URL de DDNS apunta a su IP pública actual y está configurada en Punto final local.

- La dirección IP de su router LAN.

- Servidores DNS públicos como

8.8.8.8.

Esta configuración es especialmente importante para el modo Acceso remoto tunelizado, donde el servidor DNS original del cliente puede no estar disponible.

Redes complejas

Para la mayoría de los usuarios, la configuración por defecto Usar NAT funciona de inmediato y permite el acceso a Unraid y a la mayoría de los dispositivos de LAN. Sin embargo, si usas contenedores Docker con IPs personalizadas o VMs con requerimientos estrictos de red:

- En su configuración WireGuard túnel, configure Usar NAT a No.

- En su router, agregue una ruta estática para la red de túnel WireGuard (por ejemplo,

10.253.0.0/24) apuntando a la IP de su servidor Unraid. - En Configuración → Configuración de Docker, configure Acceso al host para redes personalizadas a Habilitado.

Configuraciones a evitar

| Configuración de NAT | Acceso del Host a redes personalizadas | Servidor y Dockers (Puente/Host) | VMs y otros sistemas de LAN | Dockers con IP personalizada | Notas |

|---|---|---|---|---|---|

| Sí | Deshabilitado (Ruta estática opcional) | Accesible | Accesible | No accesible | Configuración de red simple; recomendado para la mayoría de los usuarios |

| Sí | Habilitado (Ruta estática opcional) | Accesible | No accesible | No accesible | Evite esta configuración |

| No | Deshabilitado (Sin ruta estática) | Accesible | No accesible | No accesible | Evite; requiere ruta estática para funcionar correctamente |

| No | Deshabilitado (Con ruta estática) | Accesible | Accesible | No accesible | Casi correcto; habilitar acceso al host para redes personalizadas |

| No | Habilitado (Con ruta estática) | Accesible | Accesible | Accesible | Configuración recomendada para redes complejas |

Resolución de problemas de WireGuard

WireGuard está diseñado para ser discreto: si algo no funciona, no proporcionará mensajes de error. Para solucionar problemas de manera efectiva, debes revisar sistemáticamente cada aspecto de tu configuración.

Lista de verificación de conexión

- ✅ El túnel está activo tanto en Unraid como en dispositivos cliente. ("Activo" significa que el túnel ha comenzado pero no necesariamente está conectado.)

- ✅ La URL de DDNS apunta a su IP pública actual y está configurada en Punto final local.

- ✅ El puerto UDP correcto se reenvía de su router a Unraid, coincidiendo con el puerto Punto final local.

- ✅ Los clientes tienen los archivos de configuración más recientes después de cualquier cambio del lado del servidor.

- ✅ Los cambios se guardan antes de ver o distribuir las configuraciones de los pares (códigos QR/archivos).

Ideas adicionales de resolución de problemas

Consejos para la primera configuración - Haga clic para expandir/colapsar

Si está configurando WireGuard por primera vez, estos consejos pueden ayudarlo a evitar errores comunes:

- Configure su primer cliente utilizando un dispositivo móvil con datos celulares (no Wi-Fi) para descartar problemas de red local.

- Utiliza el método de código QR para la transferencia de configuración más fácil.

Problemas de conectividad y handshake - Haga clic para expandir/colapsar

Si no está viendo un handshake o no puede conectar, pruebe estas verificaciones específicas:

- Si no ve un handshake, intente generar tráfico (por ejemplo, hacer ping al servidor) para activar la conexión.

- Desactiva las funciones de ahorro de energía, ahorro de datos o ahorro de batería en clientes móviles, ya que pueden interferir con el funcionamiento de la VPN.

- Asegúrate de que las redes del cliente y del servidor usen subredes diferentes (por ejemplo, evita que ambas usen

192.168.1.0/24). - Si usas Cloudflare para DDNS, configura el Estado del Proxy a Solo DNS (no Proxy). Permite tiempo para que los cambios de DNS se propaguen.

- Si puedes conectarte desde algunas ubicaciones pero no desde otras, la red remota puede bloquear el tráfico UDP. Actualmente WireGuard no admite TCP como alternativa.

Conflictos avanzados de red - Haz clic para expandir/contraer

Si tu configuración de red es más compleja o sospechas de un conflicto de IP, revisa estos pasos avanzados de solución de problemas:

- En modo Avanzado, confirma que tu grupo de red local del túnel no se superponga con ninguna red existente en ambos lados. Si hay un conflicto, cambia a una subred privada diferente (por ejemplo,

10.10.10.0/24). - Para contenedores Docker con IPs personalizadas o VMs con requisitos estrictos, consulta la sección de Redes complejas.

Recuperación de emergencia - Haz clic para expandir/contraer

* "WireGuard" y el logo "WireGuard" son marcas registradas de Jason A. Donenfeld.