Asegura tus comunicaciones salientes

El administrador de proxy saliente y los nodos de salida de Tailscale proporcionan una manera de enrutar las comunicaciones salientes de Unraid a través de canales seguros. Estas herramientas son útiles para evitar cortafuegos restrictivos, cumplir con políticas de red o proteger tu tráfico saliente. Si bien estas soluciones se centran principalmente en el tráfico del sistema de Unraid, existen opciones de configuración para ampliar su cobertura a tu red más amplia.

Hay tres métodos principales para asegurar tus comunicaciones salientes:

- Administrador de Proxy Saliente - Esta herramienta enruta el tráfico HTTP a través de un servidor proxy, permitiéndote gestionar y dirigir tus solicitudes web de manera segura.

- Nodos de salida de Tailscale - Con los nodos de salida de Tailscale, todo tu tráfico puede ser enrutado a través de la red mesh de Tailscale, asegurando una conexión segura entre tus dispositivos.

- WireGuard VPN - También puedes usar WireGuard VPN para enrutar tu tráfico a través de proveedores comerciales de VPN, añadiendo una capa adicional de privacidad y seguridad.

Administrador de Proxy Saliente vs. Tailscale/WireGuard/VPN

| Caso de uso | Herramienta recomendada | Por qué |

|---|---|---|

| Eludir el firewall para actualizaciones del sistema Unraid | Administrador de Proxy Saliente | Enruta solo el tráfico del sistema de Unraid a través de un proxy; configuración simple y mínima. |

| Asegura todo el tráfico saliente con networking mesh | Nodos de salida de Tailscale | Encripta el tráfico a través de la red de malla de Tailscale; configuración fácil con la infraestructura existente de Tailscale. |

| Asegura todo el tráfico saliente (a nivel del sistema) | WireGuard VPN | Cifra y tuneliza todo el tráfico desde Unraid (incluyendo Docker/VMs) hacia proveedores comerciales de VPN. |

| Aislar el tráfico de Docker o VM | VPN o proxy de contenedor | Configura VPN a nivel de contenedor/VM para un control granular. |

| Acceder a la red doméstica desde cualquier lugar | Nodos de salida de Tailscale | Enruta el tráfico a través de tu red doméstica para un IP y geolocalización consistentes. |

Para la mayoría de los usuarios, soluciones como Tailscale o WireGuard son preferidas para seguridad y privacidad de todo el sistema. Usa el Administrador de Proxy Saliente cuando solo necesites proxy para las propias solicitudes HTTP de Unraid.

Configurando un servidor proxy

Para configurar un servidor proxy:

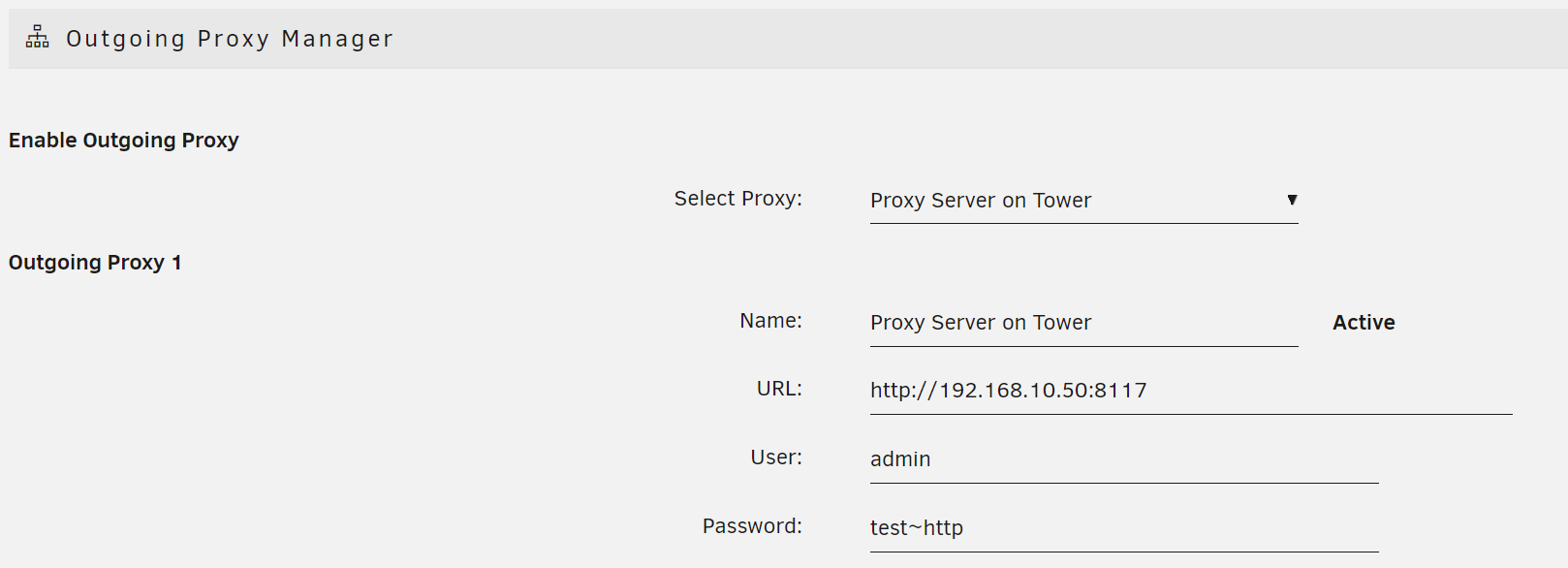

- Dirígete a Ajustes → Administrador de Proxy Saliente en el WebGUI.

- Agrega el nombre de tu proxy, URL, y (si es necesario) nombre de usuario/contraseña.

- Haga clic en Aplicar.

- Selecciona tu nuevo proxy de la lista y haz clic en Aplicar nuevamente.

El WebGUI usará automáticamente el proxy seleccionado para el tráfico del sistema saliente. Si tienes terminales web abiertos o sesiones de SSH, ciérralos y ábrelos nuevamente para aplicar los nuevos ajustes del proxy. Este uso es transparente: monitorea los registros del servidor proxy para verificar la actividad.

Elegir un servidor proxy HTTP

- Si tu organización proporciona un proxy: Usa la dirección y credenciales proporcionadas por tu administrador de red.

- Si necesitas configurar el tuyo propio:

- El contenedor Docker del servidor proxy por @ich777 está probado y funciona bien con Unraid.

- Puedes configurar este contenedor para enrutar tráfico a través de un VPN comercial usando el WireGuard VPN de Unraid o conectarlo a otro servicio de VPN basado en Docker.

- Para mayor fiabilidad, hospeda el servidor proxy en un sistema separado de Unraid para asegurar la disponibilidad de la red al arrancar.

Para monitorizar el tráfico del proxy, ve a la pestaña Docker en el sistema host del proxy, selecciona el contenedor Proxy Server y visualiza los Registros.

Importación automática y compatibilidad de complementos

- Si anteriormente usaste el complemento Proxy Editor, será eliminado automáticamente al actualizar a Unraid 7.0+ con soporte de proxy integrado.

- Los ajustes de proxy antiguos en tu script

config/goo encommunity.applications/proxy.cfgserán importados automáticamente, y los archivos antiguos serán renombrados por seguridad.

Compatibilidad con complementos

- Los complementos que utilizan la función

curl_init()de PHP usarán automáticamente el proxy saliente. - Los complementos que utilizan

file_get_contents()deben migrar acurl_init()para compatibilidad con proxy. - Para procesos de línea de comandos, prefiere

curlsobrewgetpara compatibilidad con proxy.

Para obtener información adicional sobre el desarrollo de complementos y su compatibilidad, visita la sección de Complementos de la documentación.

Nodos de salida de Tailscale

Tailscale exit nodes offer a secure and modern way to route your Unraid server's outgoing traffic through another device on your Tailnet. This setup provides the security of a VPN while leveraging Tailscale's easy-to-use mesh networking, making it ideal for users who want encrypted outgoing traffic without the complexity of traditional VPNs.

Configurando nodos de salida de Tailscale

Para configurar un nodo de salida de Tailscale para el tráfico saliente de tu servidor:

- Instala el plugin Tailscale de Community Applications si aún no está instalado.

- Configura un nodo de salida en tu Tailnet. **Esto puede ser otro servidor Unraid, un contenedor Docker o cualquier dispositivo que ejecute Tailscale.

- Configura tu servidor Unraid para usar el nodo de salida:

- Dirígete a Ajustes → Tailscale.

- En el campo Usar Nodo de Salida, selecciona el nodo de salida disponible.

- Haga clic en Aplicar.

Nodos de salida de contenedor Docker

También puedes configurar un contenedor Docker para funcionar como un nodo de salida de Tailscale en tu servidor Unraid.

Nodos de salida de contenedor Docker

También puedes configurar un contenedor Docker para funcionar como un nodo de salida de Tailscale en tu servidor Unraid.

- Despliega un contenedor de Tailscale usando la imagen Docker oficial de Tailscale.

- Configura el contenedor añadiendo el flag

--advertise-exit-node. - Aprueba el nodo de salida en tu consola de administración de Tailscale.

- Selecciona el contenedor como nodo de salida para tus otros dispositivos en el Tailnet.

Elegir un proveedor de VPN

Seleccionar el proveedor de VPN adecuado depende de tus prioridades: velocidad, privacidad, facilidad de uso y soporte. Los siguientes proveedores son bien soportados por Unraid y ofrecen una integración fuerte con WireGuard:

Elegir un proveedor de VPN

Seleccionar el proveedor de VPN adecuado depende de tus prioridades: velocidad, privacidad, facilidad de uso y soporte. Los siguientes proveedores son bien soportados por Unraid y ofrecen una integración fuerte con WireGuard:

| Proveedor | Mejor para | Características clave | Soporte en Unraid | Notas |

|---|---|---|---|---|

| NordVPN | Velocidad, privacidad, valor | Doble NAT, sin registros, red global | Excelente | Protocolo NordLynx, rápido |

| Surfshark | Económico, dispositivos ilimitados | Sin registros, conexiones ilimitadas, velocidades rápidas | Excelente | Gran valor, fácil configuración |

| ProtonVPN | Privacidad, código abierto | Doble NAT, Secure Core, sin registros | Excelente | Código abierto, fuerte privacidad |

| Mullvad | Anonimato, simplicidad | Sin información personal, precio plano, código abierto | Excelente | Pagar con efectivo, sin correo electrónico |

| PureVPN | Streaming, flexibilidad | Gran red, fácil integración con Unraid | Buena | Buen soporte, velocidades rápidas |

| CyberGhost | Streaming, facilidad de uso | Servidores optimizados, velocidades rápidas | Buena | Aplicaciones fáciles de usar |

| IVPN, OVPN, Windscribe | Necesidades específicas | Privacidad avanzada, opciones regionales | Buena | Soportado por la comunidad |

Elige un proveedor con soporte nativo para WireGuard y políticas de privacidad sólidas. Evita proveedores que requieran clientes personalizados o protocolos propietarios.

Prueba del túnel de Docker

Para verificar que tu túnel de Docker está funcionando y no está filtrando información de DNS o IP:

- Instala un contenedor Docker de Firefox a través de Community Applications.

- Establece su Tipo de Red en Personalizado: wgX (reemplaza X con el nombre de tu túnel).

- Cambia a la vista Avanzado y añade tu proveedor de DNS a Parámetros Extra (p.ej.,

--dns=8.8.8.8). - Haga clic en Aplicar.

- Inicia Firefox y visita whatismyipaddress.com para verificar que tu dirección IP coincide con el país del servidor de VPN.

Anota el nombre del túnel (p. ej., wg0, wg1, wg2). Lo necesitarás al configurar contenedores Docker.

Si tu proveedor especifica un servidor DNS en su configuración, anótalo para usarlo después. Si no, usa un DNS público como 8.8.8.8.

Prueba del túnel de Docker

Para verificar que tu túnel de Docker está funcionando y no está filtrando información de DNS o IP:

- Es posible que necesites desactivar el túnel temporalmente para actualizaciones de Unraid o instalaciones de complementos.

- Solo un túnel del sistema puede estar activo a la vez.

- Unraid ignora las configuraciones de DNS del archivo importado. Establece el DNS de Unraid en un servidor público confiable (p. ej.,

8.8.8.8,8.8.4.4). ::: - Aplica los cambios y arranca el contenedor.

- Inicia Firefox y visita whatismyipaddress.com para verificar que tu dirección IP coincide con el país del servidor de VPN.

- Visita dnsleaktest.com y confirma que solo se detectan los servidores DNS de tu VPN.

Puedes asignar contenedores adicionales a este túnel o crear múltiples túneles.

Configurando acceso tunelizado de VPN para el sistema

Para enrutar todo el tráfico de Unraid a través de un VPN comercial:

- Descarga el config de WireGuard de tu proveedor.

- En Ajustes → Administrador de VPN, selecciona Importar Configuración y carga el archivo.

- Opcionalmente, renombra el túnel.

- Haga clic en Aplicar.

- Inicia Firefox y visita whatismyipaddress.com para verificar que tu dirección IP coincide con el país del servidor de VPN.

- WireGuard VPN Tunneled Access - Esta discusión comunitaria se centra en enrutar contenedores Docker o tráfico del sistema a través de proveedores comerciales de VPN WireGuard. Incluye ejemplos de configuración en el mundo real, consejos para probar filtraciones de DNS y recomendaciones para solucionar problemas de túneles salientes.

- Hilo de Plug-in de WireGuard de Dynamix - Este es el hilo oficial para el plugin de WireGuard de Dynamix. Cubre actualizaciones del plugin, solicitudes de funciones, informes de errores y preguntas y respuestas generales relacionadas con el soporte integrado de WireGuard en Unraid.

- Inicio Rápido de WireGuard - Una guía paso a paso para configurar conexiones VPN WireGuard entrantes en Unraid. Este recurso incluye explicaciones de configuración, instrucciones para configurar pares y consejos para el acceso remoto.

Prueba del túnel del sistema

- Instala el contenedor Docker de Firefox.

- Acepta todos los valores predeterminados.

- Inicia Firefox y visita whatismyipaddress.com. Tu dirección IP debería coincidir con la ubicación de tu proveedor de VPN.

Soporte y Recursos Comunitarios

Para obtener la guía más actualizada, asistencia para la resolución de problemas y consejos de la comunidad, visita los siguientes recursos en los foros de Unraid:

-

WireGuard VPN Tunneled Access - Esta discusión comunitaria se centra en enrutar contenedores Docker o tráfico del sistema a través de proveedores comerciales de VPN WireGuard. Incluye ejemplos de configuración en el mundo real, consejos para probar filtraciones de DNS y recomendaciones para solucionar problemas de túneles salientes.

-

Hilo de Plug-in de WireGuard de Dynamix - Este es el hilo oficial para el plugin de WireGuard de Dynamix. Cubre actualizaciones del plugin, solicitudes de funciones, informes de errores y preguntas y respuestas generales relacionadas con el soporte integrado de WireGuard en Unraid.

-

Inicio Rápido de WireGuard - Una guía paso a paso para configurar conexiones VPN WireGuard entrantes en Unraid. Este recurso incluye explicaciones de configuración, instrucciones para configurar pares y consejos para el acceso remoto.

* "WireGuard" y el logotipo de "WireGuard" son marcas registradas de Jason A. Donenfeld.