WireGuard

Während Tailscale für die meisten eine benutzerfreundliche Erfahrung bietet, ist WireGuard eine robuste, integrierte VPN-Lösung in Unraid, die sich in bestimmten fortgeschrittenen Netzwerkszenarien hervorhebt. Besonders nützlich ist sie, wenn Sie detaillierte Kontrolle über das VPN-Routing benötigen oder server-zu-server- oder LAN-zu-LAN-Verbindungen ohne Drittanbieterdienste aufbauen müssen. Nachfolgend sind Schlüssel-Szenarien aufgeführt, in denen WireGuard überzeugt.

Wann sollte man WireGuard wählen?

| Szenario | Warum WireGuard wählen? |

|---|---|

| Erweiterte Konfiguration | Ermöglicht individuelle VPN-Tunnel-Konfigurationen und die Integration in bestehende Netzwerk-Infrastruktur |

| Server-zu-Server-Tunnel | Ermöglicht das Erstellen von persistenten verschlüsselten Verbindungen zwischen Unraid-Servern |

| LAN-zu-LAN-Integration | Verbindet ganze Netzwerke ohne Zwischendienste |

| Bandbreitenintensive Aufgaben | Bietet minimalen Protokolloverhead für maximale Durchsatzrate |

Für die meisten Benutzer kann Tailscale alles erledigen, was WireGuard kann, oft sogar einfacher. Es erfordert normalerweise kein Port-Forwarding oder manuelle Konfiguration. Wenn jedoch fortgeschrittene, benutzerdefinierte VPN-Setups oder spezifische Kompatibilitätsanforderungen benötigt werden, könnte WireGuard für einige eine bessere Option sein.

Verbindungstypen und Anwendungsfälle

Das Wissen über Verbindungstypen in WireGuard kann Ihnen dabei helfen zu entscheiden, ob es das Richtige für Sie ist:

| Verbindungstyp | Praktischer Anwendungsfall |

|---|---|

| Fernzugriff auf Server | Zugriff auf Unraid WebGUI, Docker-Container, VMs und Netzfreigaben aus der Ferne. |

| Fernzugriff auf LAN | Greifen Sie auf alle Geräte in Ihrem LAN remote zu, als wären Sie im lokalen Netzwerk. |

| Server-zu-Server-Zugang | Verbinden Sie sicher zwei Unraid-Server für Datenaustausch oder Backup. |

| LAN-zu-LAN-Zugriff | Verbinden Sie nahtlos zwei ganze LANs für eine reibungslose Kommunikation zwischen Netzwerken. |

| Server Hub-und-Speichen-Zugriff | Ermöglichen Sie mehreren VPN-Clients, über den Server miteinander zu verbinden. |

| LAN-Hub & Spoke-Zugriff | Kommunikation zwischen mehreren LANs über einen zentralen Server ermöglichen. |

| VPN-getunnelter Zugang | Leiten Sie spezifische Docker-Container und VMs über einen kommerziellen WireGuard VPN-Anbieter. |

| Ferngetunnelter Zugriff | Routen Sie Ihren gesamten Internetverkehr sicher über Ihren Unraid-Server, wenn Sie sich in unsicheren Netzwerken befinden. |

Einrichten von WireGuard auf Unraid

:::note[Prerequisites]

- Dynamisches DNS: Richten Sie DDNS für zuverlässigen Zugriff ein, falls sich Ihre öffentliche IP ändert. Beliebte Optionen sind Cloudflare (erfordert Domainbesitz), No-IP oder DuckDNS (kostenlos, kann aber gelegentliche Ausfälle haben).

- Routerkonfiguration:

- Client-Software: Installieren Sie WireGuard auf Ihren Geräten (Windows, macOS, iOS, Android).

:::

Schritt 1: Schlüssel generieren

- Gehen Sie zu Einstellungen → VPN-Manager.

- Benennen Sie Ihren Tunnel (z.B. „Home VPN").

- Klicken Sie auf Schlüsselpaar generieren, um öffentliche/private Schlüssel zu erstellen.

Bewahren Sie den privaten Schlüssel sicher auf, da er vollen Netzwerkzugriff gewährt.

Schritt 2: Konfigurieren Sie Ihren Endpunkt

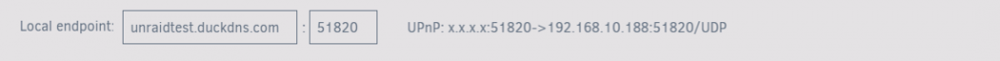

- Für DDNS-Nutzer: Ersetzen Sie die IP in Lokaler Endpunkt durch Ihre DDNS-URL (z.B.

myhome.duckdns.org). - Behalten Sie den Standardport (

51820), es sei denn, es gibt Konflikte mit bestehenden Diensten.

Schritt 3: Portweiterleitung einrichten

- UPnP-Nutzer: Unraid wird automatisch Ports weiterleiten, wenn in Einstellungen → Management Zugang aktiviert.

- Manuelle Einrichtung: Wenn UPnP nicht verfügbar ist:

- Melden Sie sich bei Ihrem Router an.

- Leiten Sie UDP-Port

51820an die LAN-IP Ihres Unraid-Servers weiter. - Verwenden Sie denselben Port für externe und interne Einstellungen.

Schritt 4: Aktivieren Sie Ihren Tunnel

- Schalten Sie Aktiv um WireGuard zu aktivieren.

- Aktivieren Sie Autostart, um WireGuard beim Start auszuführen.

- Nur vertrauenswürdiger Zugriff: VPN-Zugriff ist mit physischem Netzwerkzugriff vergleichbar, deshalb sollten nur vertrauenswürdige Geräte autorisiert werden.

- Schlüsselverwaltung: Niemals private Schlüssel teilen; behandeln Sie sie wie Passwörter.

- Netzwerksegmentierung: Für komplexe Setups (benutzerdefinierte Docker/VMs), isolieren Sie VPN-Verkehr mithilfe von VLANs oder separaten Subnetzen.

- Regelmäßige Audits: Überprüfen Sie quartalsweise verbundene Geräte und Zugriffsberechtigungen.

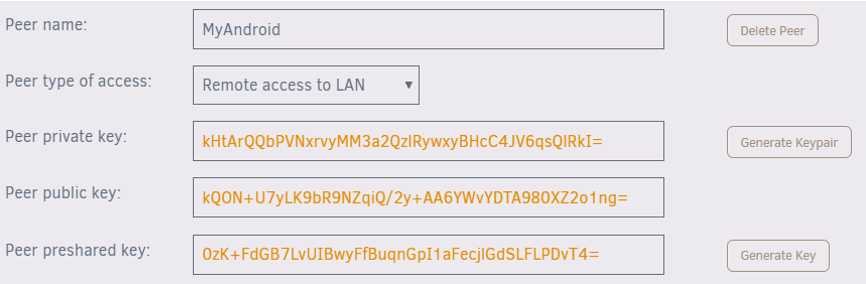

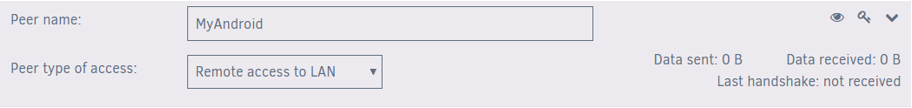

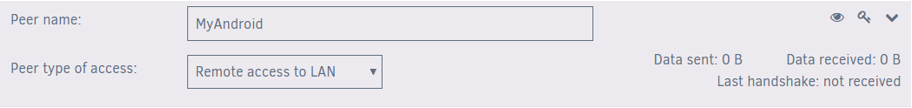

Definieren eines Peers (Clients)

Ein Peer ist ein Client-Gerät - wie ein Telefon, Laptop oder ein anderer Server - das eine Verbindung zu Ihrem Unraid WireGuard-VPN herstellt. Das Definieren eines Peers bedeutet, eine eindeutige Identität zu erstellen und Schlüssel für dieses Gerät zu sichern.

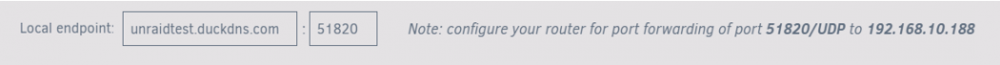

- Wählen Sie Peer hinzufügen.

- Benennen Sie den Peer (z.B. MyAndroid).

- Wählen Sie den initialen Verbindungstyp für vollen Netzwerkzugriff, typischerweise Remote-Zugriff auf LAN.

- Klicken Sie auf Schlüsselpaar generieren, um öffentliche und private Schlüssel zu erstellen. Bewahren Sie den privaten Schlüssel sicher auf.

- Erstellen Sie optional einen vorab geteilten Schlüssel für zusätzliche Sicherheit.

- Klicken Sie auf Übernehmen.

Während Peers ihre eigenen Schlüssel generieren können, vereinfacht das Generieren von Schlüsseln durch Unraid das Setup, indem vollständige Konfigurationsdateien bereitgestellt werden.

Das Hinzufügen eines neuen Peers kann den WireGuard-Tunnel vorübergehend deaktivieren, was Ihre Verbindung unterbrechen könnte. Stellen Sie sicher, dass Sie lokalen Zugriff auf Ihren Server haben, bevor Sie Änderungen vornehmen.

Konfiguration eines Peers (Clients)

- Mobiles Gerät

- Andere Geräte

- Wählen Sie das Auge-Symbol

, um die Peer-Konfiguration anzuzeigen.

- In der WireGuard-Mobil-App wählen Sie Aus QR-Code erstellen und scannen Sie den QR-Code.

- Benennen Sie die Verbindung und verbinden Sie sich. Der VPN-Tunnel sollte schnell starten.

- Halten Sie den QR-Code privat - jeder, der ihn hat, kann auf Ihr VPN zugreifen.

- Wählen Sie das Auge-Symbol

, um die Peer-Konfiguration anzuzeigen.

- Laden Sie die Konfigurationsdatei herunter.

- Übertragen Sie es sicher auf das Client-Gerät (z.B. über vertrauenswürdige E-Mail oder Cloud-Speicher).

- Entpacken Sie die Dateien und importieren Sie die Konfiguration in den WireGuard-Client.

- Schützen Sie diese Datei, um unbefugten VPN-Zugang zu verhindern.

Konfigurationen, die vermieden werden sollten

- Greifen Sie auf Geräte mit IP-Adressen oder vollständig qualifizierten Domain-Namen (z.B.

yourpersonalhash.unraid.net) zu.

WireGuard ist so konzipiert, dass es unauffällig ist - wenn etwas nicht funktioniert, werden keine Fehlermeldungen angezeigt. Effektive Problemlösung erfordert eine systematische Überprüfung jedes Aspekts Ihrer Konfiguration.

- ✅ Der Tunnel ist auf sowohl Unraid als auch auf den Client-Geräten aktiv. („Aktiv“ bedeutet, dass der Tunnel gestartet wurde, aber nicht unbedingt verbunden ist.)

- Gehen Sie zu Einstellungen → VPN-Manager in Unraid.

- Wechseln Sie von Basis zu Erweitert.

- Geben Sie die IP-Adresse Ihres bevorzugten DNS-Servers im Feld Peer-DNS-Server ein.

- Speichern Sie die Änderungen und aktualisieren Sie die Client-Konfigurationsdatei.

- ✅ DDNS-URL zeigt auf Ihre aktuelle öffentliche IP und ist im Lokalen Endpunkt festgelegt.

- Die IP-Adresse des LAN-Routers.

- Öffentliche DNS-Server wie

8.8.8.8.

Diese Einrichtung ist besonders wichtig für Remote getunnelten Zugang-Modus, bei dem der ursprüngliche DNS-Server des Clients möglicherweise nicht erreichbar ist.

Komplexe Netzwerke

Für die meisten Benutzer funktioniert die Standardeinstellung NAT verwenden sofort und ermöglicht den Zugriff auf Unraid und die meisten LAN-Geräte. Wenn Sie jedoch Docker-Container mit benutzerdefinierten IPs oder VMs mit strengen Netzwerkanforderungen verwenden:

- Stellen Sie in Ihrer WireGuard-Tunnel-Konfiguration die Option NAT verwenden auf Nein.

- Fügen Sie auf Ihrem Router eine statische Route für das WireGuard-Tunnelnetzwerk (z.B.

10.253.0.0/24) hinzu, die auf die IP Ihres Unraid-Servers zeigt. - In Einstellungen → Docker-Einstellungen stellen Sie Zugriff für benutzerdefinierte Netzwerke auf Aktiviert.

Konfigurationen, die vermieden werden sollten

| NAT-Einstellung verwenden | Host-Zugang zu benutzerdefinierten Netzwerken | Server & Dockers (Bridge/Host) | VMs & andere LAN-Systeme | Dockers mit benutzerdefinierter IP | Anmerkungen |

|---|---|---|---|---|---|

| Ja | Deaktiviert (statische Route optional) | Zugänglich | Zugänglich | Nicht zugänglich | Einfaches Netzwerk-Setup; empfohlen für die meisten Benutzer |

| Ja | Aktiviert (statische Route optional) | Zugänglich | Nicht zugänglich | Nicht zugänglich | Diese Konfiguration vermeiden |

| Nein | Deaktiviert (Keine statische Route) | Zugänglich | Nicht zugänglich | Nicht zugänglich | Vermeiden; erfordert eine statische Route, um ordnungsgemäß zu funktionieren |

| Nein | Deaktiviert (Mit statischer Route) | Zugänglich | Zugänglich | Nicht zugänglich | Fast korrekt; Host-Zugriff für benutzerdefinierte Netzwerke aktivieren |

| Nein | Aktiviert (Mit statischer Route) | Zugänglich | Zugänglich | Zugänglich | Empfohlenes Setup für komplexe Netzwerke |

Fehlerbehebung für WireGuard

WireGuard ist so konzipiert, dass es unauffällig ist - wenn etwas nicht funktioniert, werden keine Fehlermeldungen angezeigt. Effektive Problemlösung erfordert eine systematische Überprüfung jedes Aspekts Ihrer Konfiguration.

Verbindungskontrollliste

- ✅ Der Tunnel ist auf sowohl Unraid als auch auf den Client-Geräten aktiv. („Aktiv“ bedeutet, dass der Tunnel gestartet wurde, aber nicht unbedingt verbunden ist.)

- ✅ DDNS-URL zeigt auf Ihre aktuelle öffentliche IP und ist im Lokalen Endpunkt festgelegt.

- ✅ Der korrekte UDP-Port wird von Ihrem Router auf Unraid weitergeleitet und stimmt mit dem Lokalen Endpunkt-Port überein.

- ✅ Clients haben die neuesten Konfigurationsdateien nach Änderungen auf der Serverseite.

- ✅ Änderungen werden gespeichert, bevor Peer-Konfigurationen (QR-Codes/Dateien) eingesehen oder verteilt werden.

Zusätzliche Fehlerbehebungsmaßnahmen

Erste Setup-Tipps – Klicken zum Erweitern/Zusammenklappen

Wenn Sie zum ersten Mal WireGuard einrichten, können Ihnen diese Tipps helfen, häufige Fallstricke zu vermeiden:

- Richten Sie Ihren ersten Client mithilfe eines Mobilgeräts im Mobilfunknetz (nicht WLAN) ein, um lokale Netzwerkprobleme auszuschließen.

- Verwenden Sie die QR-Code-Methode für den einfachsten Konfigurationstransfer.

Handshake- und Konnektivitätsprobleme – Klicken zum Erweitern/Zusammenklappen

Wenn Sie keinen Handshake sehen oder keine Verbindung herstellen können, versuchen Sie diese gezielten Überprüfungen:

- Wenn Sie keinen Handshake sehen, versuchen Sie, den Verkehr zu erzeugen (zum Beispiel den Server anzupingen), um die Verbindung auszulösen.

- Deaktivieren Sie Energiespar-, Datenspar- oder Batteriesparfunktionen auf mobilen Clients, da diese die VPN-Funktion beeinträchtigen können.

- Stellen Sie sicher, dass Client- und Servernetzwerke unterschiedliche Subnets verwenden (z. B. sollten beide nicht

192.168.1.0/24verwenden). - Wenn Sie Cloudflare für DDNS nutzen, setzen Sie den Proxystatus auf nur DNS (nicht Proxied). Geben Sie DNS-Änderungen Zeit zur Ausbreitung.

- Wenn Sie von manchen Standorten aus eine Verbindung herstellen können, von anderen jedoch nicht, blockiert das entfernte Netzwerk möglicherweise UDP-Datenverkehr. WireGuard unterstützt derzeit kein TCP als Fallback.

Erweiterte Netzwerkkonflikte - Klicken zum Erweitern/Zusammenklappen

Wenn Ihre Netzwerkeinrichtung komplexer ist oder Sie einen IP-Konflikt vermuten, prüfen Sie diese erweiterten Fehlerbehebungsschritte:

- Im Erweiterter-Modus bestätigen Sie, dass Ihr Lokales Tunnel-Netzwerk-Pool nicht mit einem vorhandenen Netzwerk auf einer der beiden Seiten überlappt. Bei einem Konflikt ändern Sie in ein anderes privates Subnetz (zum Beispiel

10.10.10.0/24). - Für Docker-Container mit benutzerdefinierten IPs oder VMs mit strengen Anforderungen siehe den Abschnitt Komplexe Netzwerke.

Notfallwiederherstellung - Klicken zum Erweitern/Zusammenklappen

* "WireGuard" und das "WireGuard" Logo sind eingetragene Marken von Jason A. Donenfeld.