Sichern Sie Ihre ausgehenden Kommunikationen

Der ausgehende Proxy-Manager und Tailscale-Ausgangsknoten bieten eine Möglichkeit, die ausgehenden Kommunikationen von Unraid durch sichere Kanäle zu leiten. Diese Tools sind nützlich zum Umgehen restriktiver Firewalls, Einhaltung von Netzwerk-Richtlinien oder zum Schutz Ihres ausgehenden Datenverkehrs. Auch wenn sich diese Lösungen hauptsächlich auf den Systemverkehr von Unraid konzentrieren, gibt es Konfigurationsmöglichkeiten, um ihre Reichweite auf Ihr gesamtes Netzwerk auszuweiten.

Es gibt drei Hauptmethoden, um Ihre ausgehenden Kommunikationen zu sichern:

- Ausgehender Proxy-Manager - Dieses Werkzeug leitet HTTP-Verkehr über einen Proxy-Server, sodass Sie Ihre Webanfragen sicher verwalten und steuern können.

- Tailscale Exit-Nodes - Mit Tailscale Exit-Nodes kann Ihr gesamter Datenverkehr durch das Mesh-Netzwerk von Tailscale geleitet werden, um eine sichere Verbindung zwischen Ihren Geräten zu gewährleisten.

- WireGuard VPN - Sie können auch WireGuard VPN verwenden, um Ihren Datenverkehr über kommerzielle VPN-Anbieter zu leiten, und so eine zusätzliche Schicht von Privatsphäre und Sicherheit hinzufügen.

Ausgehender Proxy-Manager vs. Tailscale/WireGuard/VPN

| Anwendungsfall | Empfohlenes Werkzeug | Warum |

|---|---|---|

| Firewall für Unraid-Systemaktualisierungen umgehen | Ausgehender Proxy-Manager | Leitet nur den Systemverkehr von Unraid durch einen Proxy; einfache und minimale Konfiguration. |

| Gesamten ausgehenden Datenverkehr mit Mesh-Netzwerken sichern | Tailscale Exit-Nodes | Verschlüsselt Datenverkehr durch das Mesh-Netzwerk von Tailscale; einfache Einrichtung mit bestehender Tailscale Infrastruktur. |

| Gesamten ausgehenden Datenverkehr (systemweit) sichern | WireGuard VPN | Verschlüsselt und tunneliert den gesamten Datenverkehr von Unraid (einschließlich Docker/VMs) zu kommerziellen VPN-Anbietern. |

| Traffic von Docker oder VMs isolieren | VPN oder Container-Proxy | Konfigurieren Sie VPN auf Container/VM-Ebene für granulare Kontrolle. |

| Zugriff auf das Heimnetzwerk von überall aus | Tailscale Exit-Nodes | Leiten Sie den Verkehr durch Ihr Heimnetzwerk für eine konsistente IP und Geostandorte. |

Für die meisten Benutzer sind Lösungen wie Tailscale oder WireGuard bevorzugt für vollständige Systemsicherheit und Privatsphäre. Verwenden Sie den ausgehenden Proxy-Manager, wenn Sie nur Unraid's eigene HTTP-Anfragen proxyen müssen.

Einen Proxy-Server einrichten

Um einen Proxy-Server einzurichten:

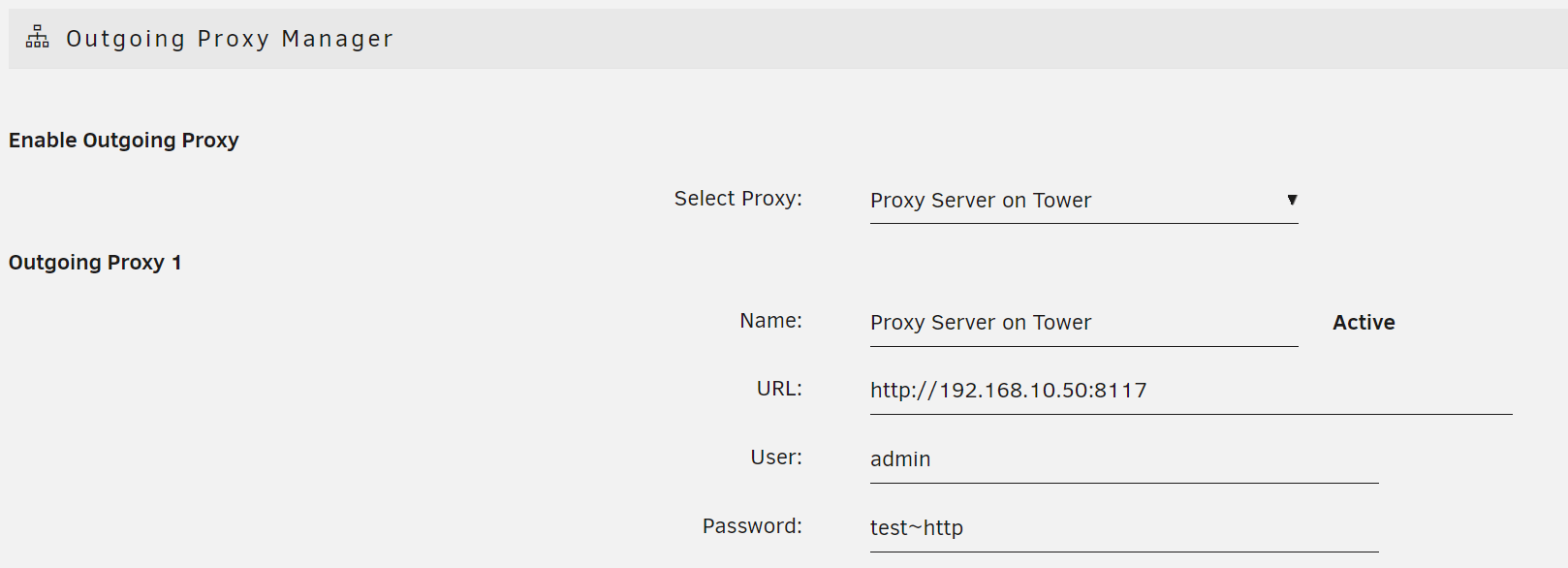

- Navigieren Sie zu Einstellungen → Ausgehender Proxy-Manager im WebGUI.

- Fügen Sie den Namen, die URL und (falls erforderlich) den Benutzernamen/das Passwort Ihres Proxy ein.

- Klicken Sie auf Übernehmen.

- Wählen Sie Ihren neuen Proxy aus der Liste und klicken Sie erneut auf Anwenden.

The WebGUI will automatically use the selected proxy for outgoing system traffic. If you have open web terminals or SSH sessions, close and reopen them to apply the new proxy settings. This usage is transparent—monitor proxy server logs to verify activity.

Einen HTTP-Proxy-Server auswählen

- Wenn Ihre Organisation einen Proxy bereitstellt: Verwenden Sie die von Ihrem Netzwerkadministrator bereitgestellte Adresse und Anmeldedaten.

- Falls Sie selbst einen einrichten müssen:

- Der Proxy Server Docker-Container von @ich777 wurde getestet und funktioniert gut mit Unraid.

- Sie können diesen Container konfigurieren, um den Verkehr über einen kommerziellen VPN unter Verwendung von Unraid's WireGuard VPN zu leiten oder ihn mit einem anderen Docker-basierten VPN-Dienst zu verbinden.

- Aus Gründen der Zuverlässigkeit hosten Sie den Proxy-Server auf einem separaten System von Unraid, um die Netzwerkverfügbarkeit während des Bootens zu gewährleisten.

Um den Proxy-Verkehr zu überwachen, gehen Sie auf die Docker Registerkarte auf dem Proxy-Host-System, wählen Sie den Proxy Server Container und sehen Sie sich die Logs an.

Automatischer Import und Plug-in-Kompatibilität

- Wenn Sie vorher das Proxy Editor Plugin verwendet haben, wird es automatisch entfernt, sobald Sie auf Unraid 7.0+ mit eingebauter Proxy-Unterstützung aktualisieren.

- Alte Proxy-Einstellungen in Ihrem

config/goSkript oder incommunity.applications/proxy.cfgwerden automatisch importiert und die alten Dateien zu Ihrer Sicherheit umbenannt.

Plugin-Kompatibilität

- Plugins, die PHP’s

curl_init()Funktion verwenden, nutzen automatisch den ausgehenden Proxy. - Plugins, die

file_get_contents()verwenden, sollten aufcurl_init()migrieren, um Proxy-Kompatibilität zu gewährleisten. - Für Kommandozeilen-Prozesse bevorzugen Sie

curlüberwgetfür Proxy-Unterstützung.

Für weitere Informationen über Plugin-Entwicklung und Kompatibilität, besuchen Sie den Plugins-Abschnitt der Dokumentation.

Tailscale Exit-Nodes

Tailscale exit nodes offer a secure and modern way to route your Unraid server's outgoing traffic through another device on your Tailnet. This setup provides the security of a VPN while leveraging Tailscale's easy-to-use mesh networking, making it ideal for users who want encrypted outgoing traffic without the complexity of traditional VPNs.

:::tip[When "Wann Sie Tailscale Exit-Nodes verwenden sollten"

Erwägen Sie die Verwendung von Tailscale Exit-Nodes für:

- Sichern des ausgehenden Datenverkehrs von Ihrem Heimnetzwerk während des Reisens

- Beibehalten konsistenter IP-Adressen für Dienste, die VPN-Verkehr blockieren

- Nahtlose Integration mit bestehender Tailscale-Infrastruktur

:::

Konfigurieren von Tailscale Exit-Nodes

Um einen Tailscale Exit-Node für den ausgehenden Datenverkehr Ihres Servers einzurichten: ]

- Installieren Sie das Tailscale Plugin von Community Applications, falls es noch nicht installiert ist.

- Richten Sie einen Ausgangsknoten in Ihrem Tailnet ein. Dies kann ein weiterer Unraid-Server, ein Docker-Container oder jedes Gerät sein, das Tailscale ausführt.

- Konfigurieren Sie Ihren Unraid-Server, um den Exit-Node zu nutzen:

- Navigieren Sie zu Einstellungen → Tailscale.

- Im Use Exit Node-Feld wählen Sie Ihren verfügbaren Exit-Node.

- Klicken Sie auf Übernehmen.

Mullvad-Integration

Tailscale hat sich mit Mullvad VPN zusammengetan, um kommerzielle Ausgangsknoten bereitzustellen. Sie können Mullvad VPN über Tailscale erwerben und haben Zugriff auf ihr weltweites Netzwerk von Servern als Ausgangsknoten. Diese Kombination bietet das Mesh-Netzwerk von Tailscale zusammen mit der auf Privatsphäre ausgerichteten Infrastruktur von Mullvad.

Docker-Container Exit-Nodes

Sie können auch einen Docker-Container einrichten, um als Tailscale Exit-Node auf Ihrem Unraid-Server zu fungieren.

- Stellen Sie einen Tailscale-Container bereit, indem Sie das offizielle Tailscale Docker-Bild verwenden.

- Konfigurieren Sie den Container, indem Sie das

--advertise-exit-nodeFlag hinzufügen. - Genehmigen Sie den Exit-Node in Ihrer Tailscale-Admin-Konsole.

- Wählen Sie den Container als Exit-Node für Ihre anderen Geräte im Tailnet aus.

Ausgehende VPN-Verbindungen

Unraid unterstützt ausgehende WireGuard-VPN-Verbindungen zu kommerziellen Anbietern, sodass Sie Docker-Container oder den gesamten Traffic Ihres Servers durch einen sicheren Tunnel leiten können. Dies ist nützlich für den Schutz der Privatsphäre, das Umgehen von geografischen Einschränkungen oder das Sichern ausgehender Daten. Für Community-Einblicke und Fehlersuche sehen Sie den WireGuard VPN tunneled access Forum Thread.

Einen VPN-Anbieter wählen

Die Auswahl des richtigen VPN-Anbieters hängt von Ihren Prioritäten ab - Geschwindigkeit, Privatsphäre, Benutzerfreundlichkeit und Support. Die folgenden Anbieter werden gut von Unraid unterstützt und bieten eine starke WireGuard-Integration:

| Anbieter | Am besten geeignet für | Schlüsselfunktionen | Unterstützung in Unraid | Anmerkungen |

|---|---|---|---|---|

| NordVPN | Geschwindigkeit, Privatsphäre, Wert | Double NAT, keine Protokolle, globales Netzwerk | Ausgezeichnet | NordLynx-Protokoll, schnell |

| Surfshark | Budget, unbegrenzte Geräte | Keine Protokolle, unbegrenzte Verbindungen, schnelle Geschwindigkeiten | Ausgezeichnet | Großer Wert, einfache Einrichtung |

| ProtonVPN | Privatsphäre, Open-Source | Double NAT, Secure Core, keine Protokolle | Ausgezeichnet | Open-Source, starke Privatsphäre |

| Mullvad | Anonymität, Einfachheit | Keine persönlichen Daten, Festpreis, Open-Source | Ausgezeichnet | Mit Bargeld zahlen, keine E-Mail |

| PureVPN | Streaming, Flexibilität | Großes Netzwerk, einfache Unraid-Integration | Gut | Gute Unterstützung, schnelle Geschwindigkeiten |

| CyberGhost | Streaming, Benutzerfreundlichkeit | Optimierte Server, schnelle Geschwindigkeiten | Gut | Benutzerfreundliche Apps |

| IVPN, OVPN, Windscribe | Spezifische Bedürfnisse | Erweiterte Privatsphäre, regionale Optionen | Gut | Community-unterstützt |

Wählen Sie einen Anbieter mit nativer WireGuard-Unterstützung und starken Datenschutzrichtlinien. Vermeiden Sie Anbieter, die benutzerdefinierte Clients oder proprietäre Protokolle erfordern.

VPN-Tunneling-Zugriff für Docker konfigurieren

Sie können spezifische Docker-Container durch einen kommerziellen VPN Tunnel leiten - keine Routeränderungen erforderlich.

- Laden Sie die WireGuard-Konfigurationsdatei von Ihrem gewählten Anbieter herunter.

- In Einstellungen → VPN-Manager wählen Sie Konfig importieren und laden Sie die Datei hoch. Dies erstellt einen neuen Tunnel.

- Der Peer-Typ von Zugriff ist standardmäßig auf VPN-Tunneling-Zugriff für Docker eingestellt. Optional können Sie ihm einen lokalen Namen geben.

- Klicken Sie auf Übernehmen.

- Setzen Sie den Tunnel-Schalter auf Aktiv.

Beachten Sie den Tunnelnamen (z.B., wg0, wg1, wg2). Sie benötigen ihn bei der Konfiguration von Docker-Containern.\nWenn Ihr Anbieter einen DNS-Server in seiner Konfiguration angibt, merken Sie ihn sich für die spätere Verwendung. Wenn nicht, verwenden Sie einen öffentlichen DNS wie 8.8.8.8.

VPN-Tunneling-Zugriff für das System konfigurieren

Um den gesamten Unraid-Verkehr durch einen kommerziellen VPN zu leiten:

- Installieren Sie einen Firefox Docker-Container über Community Applications.

- In Einstellungen → VPN-Manager wählen Sie Konfig importieren und laden Sie die Datei hoch.

- Benennen Sie den Tunnel optional um.

- Klicken Sie auf Übernehmen.

- Setzen Sie den Tunnel-Schalter auf Aktiv.

- Besuchen Sie dnsleaktest.com und bestätigen Sie, dass nur die DNS-Server Ihres VPN erkannt werden.

Sie können diesem Tunnel zusätzliche Container zuweisen oder mehrere Tunnel erstellen.

VPN-Tunneling-Zugriff für das System konfigurieren

Um den gesamten Unraid-Verkehr durch einen kommerziellen VPN zu leiten:

- Installieren Sie den Firefox Docker-Container.

- Akzeptieren Sie alle Vorgaben.

- Starten Sie Firefox und besuchen Sie whatismyipaddress.com. Ihre IP-Adresse sollte mit dem Standort Ihres VPN-Anbieters übereinstimmen.

- Klicken Sie auf Übernehmen.

- Setzen Sie den Tunnel-Schalter auf Aktiv.

- Möglicherweise müssen Sie den Tunnel vorübergehend deaktivieren, um Unraid-Updates oder Plugin-Installationen durchzuführen.

- Gleichzeitig kann nur ein systemweiter Tunnel aktiv sein.

- Unraid ignoriert die DNS-Einstellungen aus der importierten Konfiguration. Stellen Sie Unraids DNS auf einen zuverlässigen öffentlichen Server ein (z.B.

8.8.8.8,8.8.4.4).

Testen des Systemtunnels

- Installieren Sie den Firefox Docker-Container.

- Akzeptieren Sie alle Vorgaben.

- Starten Sie Firefox und besuchen Sie whatismyipaddress.com. Ihre IP-Adresse sollte mit dem Standort Ihres VPN-Anbieters übereinstimmen.

Unterstützung und Community-Ressourcen

Für die aktuellsten Anleitungen, Problemlösungshilfen und Community-Tipps besuchen Sie die folgenden Ressourcen in den Unraid-Foren:

-

WireGuard VPN Vernetzte Verbindung - Diese Community-Diskussion konzentriert sich auf die Leitung von Docker-Containern oder systemweitem Datenverkehr über kommerzielle WireGuard VPN-Anbieter. Sie beinhaltet Praxisbeispiele, DNS-Lecktests und Tipps zur Fehlersuche für ausgehende Tunnel.

-

Dynamix WireGuard Plugin Thread - Dies ist der offizielle Thread für das Dynamix WireGuard-Plugin. Er behandelt Plugin-Updates, Funktionsanfragen, Fehlerberichte und allgemeine Fragen und Antworten im Zusammenhang mit der integrierten WireGuard-Unterstützung von Unraid.

-

WireGuard Schnellstart - Eine Schritt-für-Schritt-Anleitung zur Einrichtung von eingehenden WireGuard-VPN-Verbindungen zu Unraid. Dieses Ressourcen bietet Konfigurationsanleitungen, Schritt-für-Schritt-Setups und Tipps für den Remotezugriff.

* "WireGuard" und das "WireGuard"-Logo sind eingetragene Marken von Jason A. Donenfeld.